Table des matières

Malveillance et désinformation sur Internet : des faits et comment se protéger

<WRAP center round tip 60%> <fs large> À ses débuts internet était un réseau LIBRE conçu pour tous, la confiance régnait. On espérait qu'il annonçait un monde meilleur. Les choses et les espoirs ont bien changé, aujourd'hui on doit se protéger et lutter contre de nombreuses activités malveillantes.</fs> </WRAP>

<WRAP center round info 60%> Cette présentation s'adresse à tous les utilisateurs d'internet et des réseaux sociaux conscients des problèmes de sécurité et de mal-information : ceux qui les découvrent et s'en inquiètent et ceux qui les connaissent et doivent alerter et répondre aux préoccupations de ceux qui les méconnaissent.

Elle concerne des personnes qui veulent protéger leurs droits de citoyens à leur vie privée et non celles qui veulent agir cachées. L'anonymat complet est très difficile à obtenir dans internet aujourd'hui. </WRAP>

Quoi protéger de quoi ?

<fs large>Il en va de la sécurité dans internet et les réseaux sociaux comme dans notre monde naturel habituel. Dans un village où tout le monde se connait et se fait confiance on ne ferme pas sa porte à clé (ou on la laisse sous le paillasson !). Mais progressivement avec l'urbanisation et l'augmentation de la population, et quand on prend conscience de l'existence de malveillants, on ne peut plus faire confiance à tous les autres. Alors, on se barricade et installe des systèmes de surveillance. </fs>

Dans quelle société allons-nous vivre?

L'optique pessimiste

L'optique optimiste

Profil de risque perçu :

À chaque niveau de risque perçu correspond des techniques et des comportements

- Très élevé : par exemple pour les lanceurs d'alertes

- Élevé : pour qui interviennent souvent dans les réseaux sociaux

- Normal : pour ceux qui utilisent peu les réseaux sociaux, en consultation seulement

- Faible : pour ceux qui n'utilisent pas les services gratuits

https://www.arte.tv/fr/videos/100750-000-A/disparaitre-sous-les-radars-des-algorithmes/ (52 minutes), on le trouve aussi ici https://archive.org/details/disparaitre-sous-les-radars-des-algorithmes

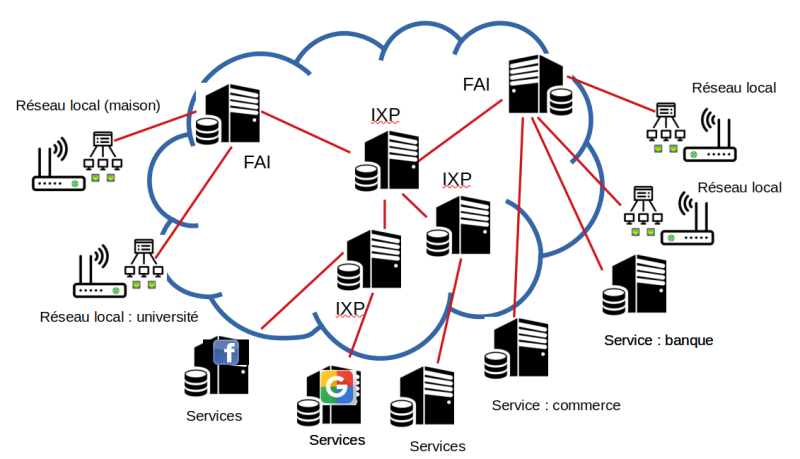

Connaître Internet

Réseau mondial

<fs large>Un immense réseau mondial de milliers de réseaux avec des milliards d’ordinateurs dont les logiciels communiquent entre eux</fs>

<WRAP center round tip 60%>

Un grand principe : tout ordinateur peut s'adresser à tout autre ordinateur dans ce réseau transparent.

Un téléphone ou objet dit intelligent est techniquement un ordinateur qui exécute des programmes.

</WRAP>

<WRAP center round tip 60%>

Un grand principe : tout ordinateur peut s'adresser à tout autre ordinateur dans ce réseau transparent.

Un téléphone ou objet dit intelligent est techniquement un ordinateur qui exécute des programmes.

</WRAP>

https://culture-informatique.net/comment-ca-marche-internet/

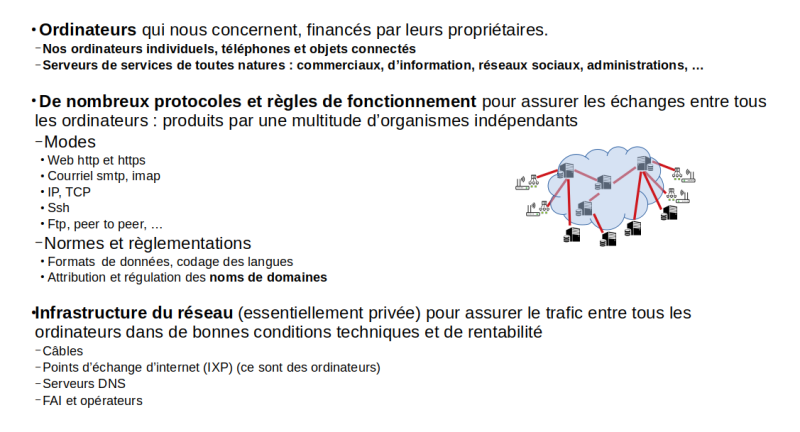

3 couches

<fs large>Un gigantesque système organisé en trois couches</fs>

<WRAP center round tip 60%>

Complexité : se protéger dépend du ou des protocoles utilisés

</WRAP>

<WRAP center round tip 60%>

Complexité : se protéger dépend du ou des protocoles utilisés

</WRAP>

https://culture-informatique.net/les-services-sur-un-serveur-niv1/

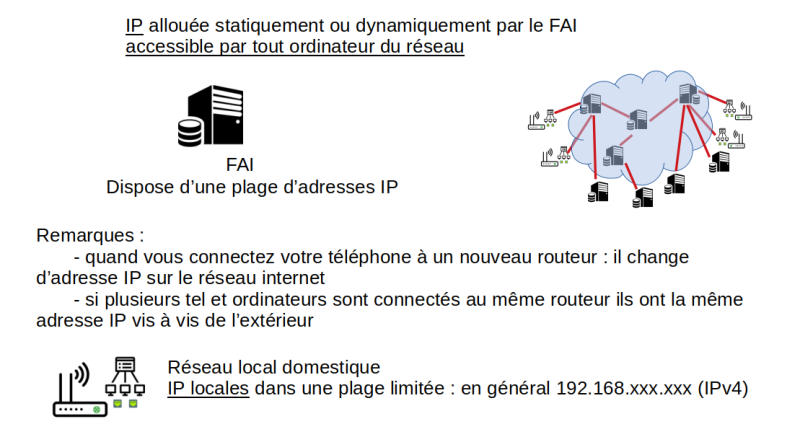

Adresse IP

<fs large>Réseau, l’adressage : il faut une adresse unique pour pouvoir accéder à chaque ordinateur connecté à un moment donné </fs>

<WRAP center round tip 60%>

Un même ordinateur peut utiliser différentes adresses IP pour se connecter à internet et la même adresse IP peut servir plusieurs ordinateurs.

</WRAP>

<WRAP center round tip 60%>

Un même ordinateur peut utiliser différentes adresses IP pour se connecter à internet et la même adresse IP peut servir plusieurs ordinateurs.

</WRAP>

<WRAP center round important 60%> Ça n'empêche pas les réseaux sociaux de vous identifier, par exemple à l'aide d'un compte ou plus subtilement avec des cookies </WRAP>

https://culture-informatique.net/c-est-quoi-une-adresse-ip-niv1/

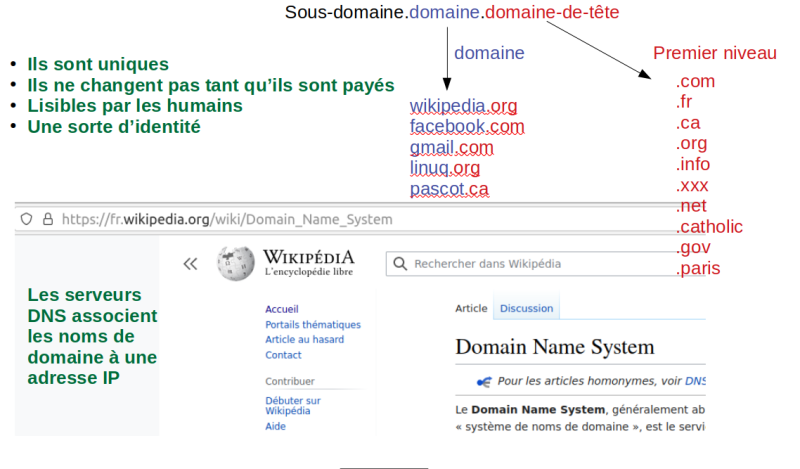

Noms de domaine

<fs large>Les noms de domaine sont uniques et réservés pour une durée définie</fs>

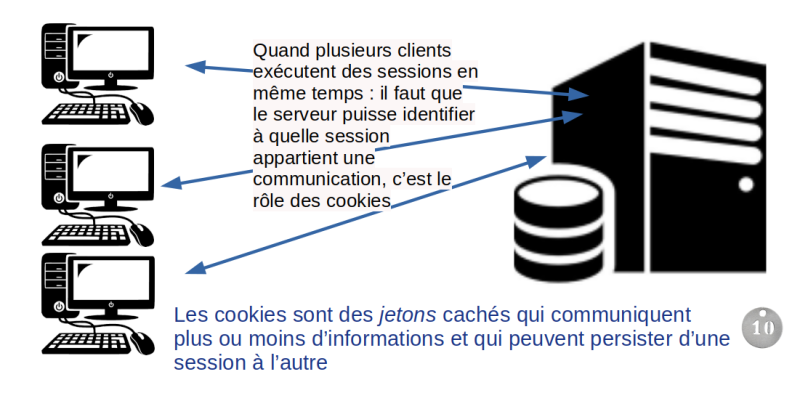

Cookies

<fs large>Les cookies entre les clients et un serveur</fs>

https://culture-informatique.net/cest-quoi-les-cookies/

https://culture-informatique.net/cest-quoi-les-cookies/

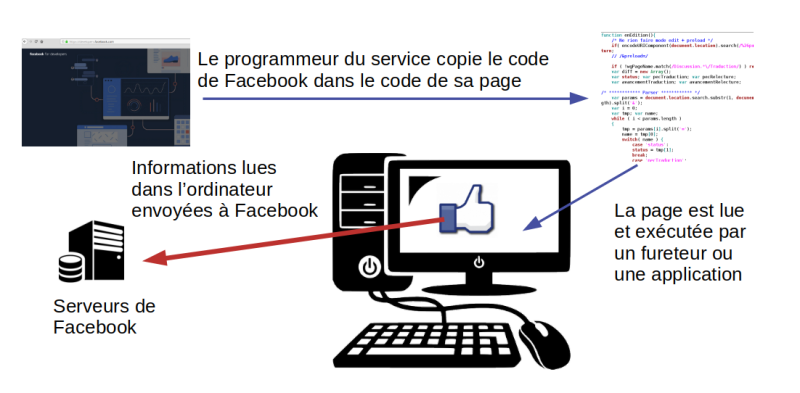

Programmes Like

<fs large>Les programmes communiquent entre eux à travers le réseau : exemple, le bouton Like</fs>

<WRAP center round tip 60%>

Penser et comprendre que :

<WRAP center round tip 60%>

Penser et comprendre que :

- Ce sont des PROGRAMMES qui communiquent à des PROGRAMMES.

- Les données sont conservées quelque part, localement ou dans des serveurs distants, en une ou plusieurs copies

</WRAP>

https://culture-informatique.net/cest-quoi-langage-de-programmation/

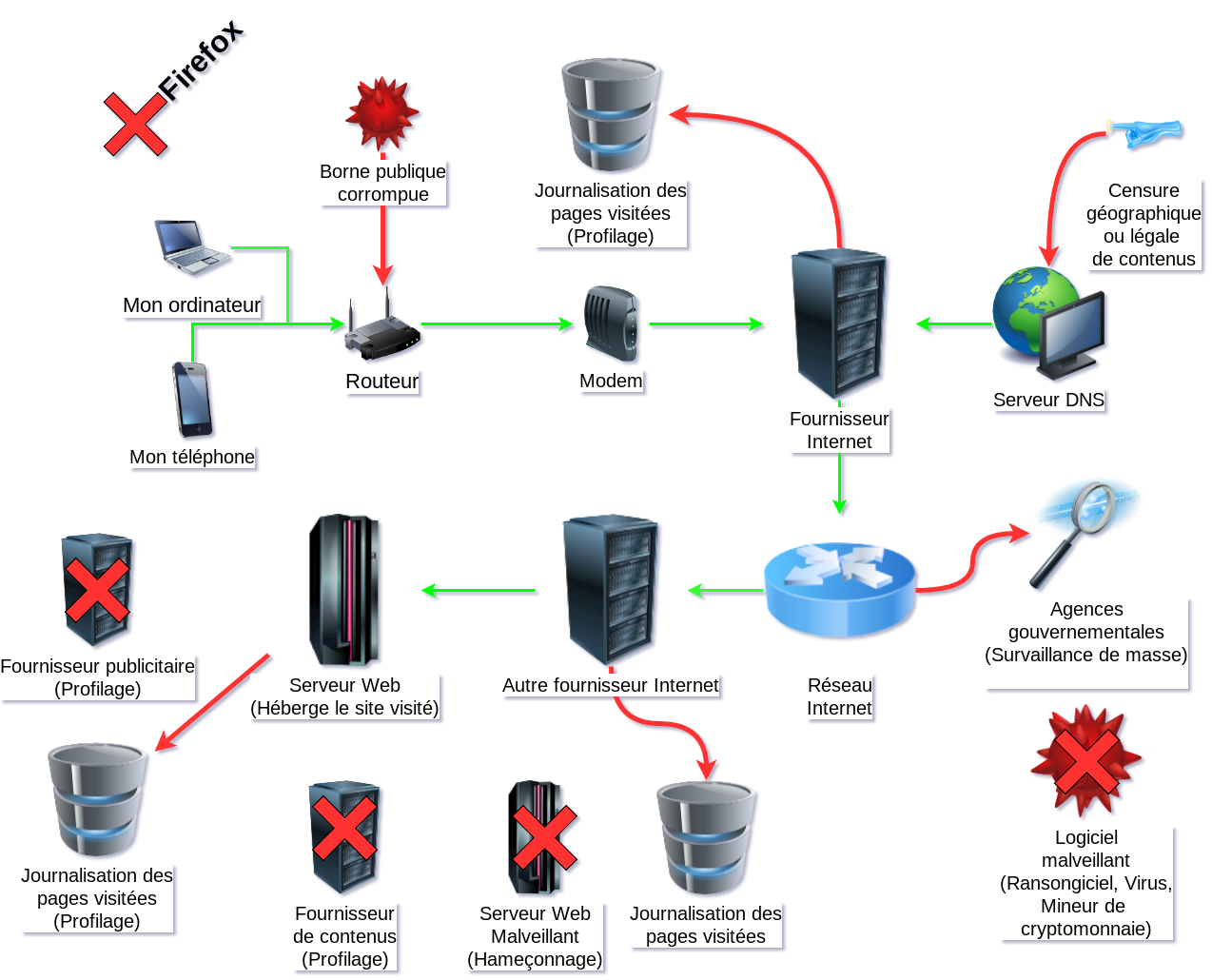

Risques technologiques

<fs large>Partout des possibilités d’intrusions et d’écoutes malveillantes</fs>

<block 80:c:#FFFFCC;#330000;2px solid black;Arial, Helvetica, sans-serif/16ptrounded>

- Il faut donc se protéger des personnes et services malintentionnés

- des intrusions dans nos ordinateurs

- des écoutes dans les communications

- des services malveillants ou qui vivent de nos données

</block>

Connaître les réseaux sociaux

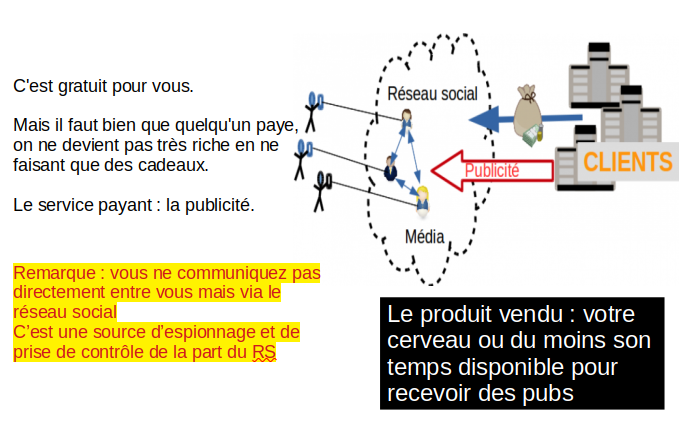

Qui finance les réseaux sociaux et services gratuits : le modèle d'affaires ?

<block 80:c:white;black;1px solid black;Arial, Helvetica, sans-serif/14ptrounded> Opérer un service sur internet coûte (cher) et quelqu'un doit donc le financer par

- la publicité directe : rémunération des annonces commerciales, comme dans les médias papier

- la publicité ciblée par l'exploitation de nos données (big data et algorithmes)

- des services complémentaires : exemple les appstores

- des organisation communautaires (bénévoles et partages)

- l'état : comme en Chine pour contrôler la population par le "crédit social"

</block>

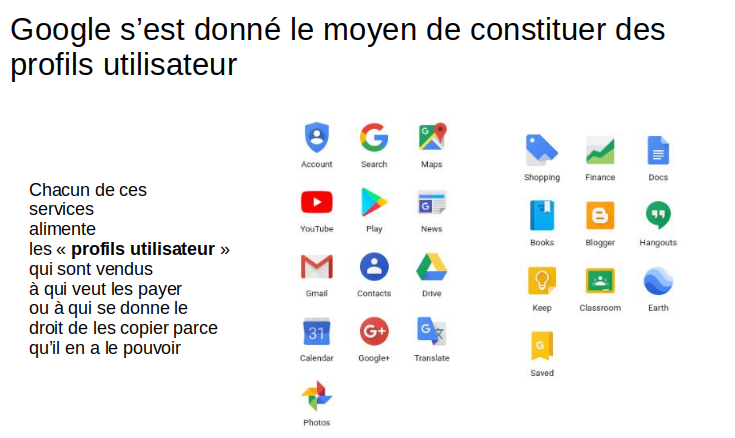

La publicité ciblée

<block 80%:c:white;black;1px solid black;Arial, Helvetica, sans-serif/14ptrounded> La logique d’accumulation qui assurera la réussite de Google apparaît clairement dans un brevet déposé en 2003 par trois de ses meilleurs informaticiens, intitulé : « Générer des informations utilisateur à des fins de publicité ciblée ». La présente invention, expliquent-ils, vise « à établir les informations de profils d’utilisateurs et à utiliser ces dernières pour la diffusion d’annonces publicitaires ». https://www.monde-diplomatique.fr/2019/01/ZUBOFF/59443 </block>

L'économie de la surveillance

<WRAP center round info 60%> <fs larger>Plus on est longtemps connecté, plus on est rentable pour la plateforme d'un réseau social. Les programmeurs des plateformes sont très bien formés et équipés pour ça.</fs> </WRAP>

<WRAP center round important 60%> <fs large>Avec ou sans compte Facebook ou Google vous connait</fs> </WRAP>

Big data et IA : Psychométrie

https://www.ledevoir.com/opinion/chroniques/639591/facebook-ses-derives-et-nos-donnees

<block 80:c:#FFFFCC;#330000;2px solid black;Arial, Helvetica, sans-serif/18ptrounded>

- Il faut donc aussi se méfier du piège de la gratuité et de la surveillance au coeur des réseaux sociaux

</block>

Nous connaître

L'addiction

- Un bon résumé complet : https://autonomieparleslivres.com/civilisation-poisson-rouge-bruno-patino-internet/

- Quelques entrevues

<fs large>Addiction : résultat d'une exploitation et adroite et invisible de nos mécanismes de récompense</fs>

Rumeurs

Une rumeur est un phénomène de transmission large d'une histoire à prétention de vérité et de révélation par tout moyen de communication formel ou informel. Cette définition recouvre :

- les fausses informations (fake news)

- les préjugés

- la propagande

- le canular

- certaines formes de théorie du complot (ex: les Protocoles des Sages de Sion)

- la légende contemporaine ou légende urbaine

- la communication virale (dite marketing viral)

https://fr.wikipedia.org/wiki/Rumeur

Ce n'est pas nouveau. En 1816, Rossini décrit dans Le barbier de Séville la création et le lancement d'une calomnie dans l'air La calumnia è un venticello (Carlos Feller : Bartolo, Robert Lloyd : Basilio, Stuttgart Radio Symphony Orchestra, Gabriele Ferro : Direction musicale, 1988)

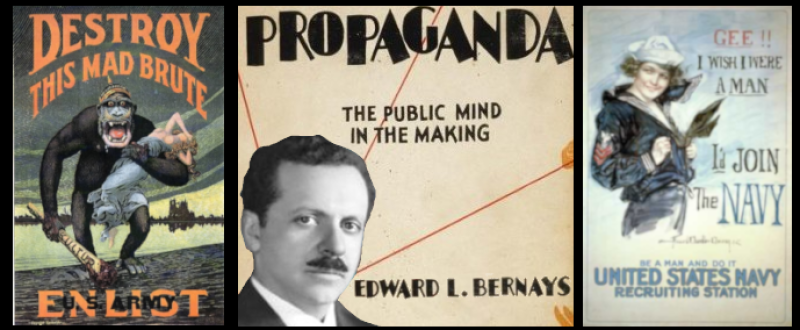

Propagande

<wrap em>Comment manipuler les opinions pour convaincre les masses à des fins politiques ou commerciales</wrap>

<wrap em>Comment manipuler les opinions pour convaincre les masses à des fins politiques ou commerciales</wrap>

<block 50:c:white;black;1px solid black;Arial, Helvetica, sans-serif/12ptrounded>

- Même quand le marionnettiste avoue, les gens ne peuvent pas s'en protéger

- Le propagandiste n'a pas de responsabilité idéologique

- La liberté de la propagande pose un problème pour la démocratie

- Les riches ont plus de chance de gagner

</block>

<block 30:c:white;black;1px solid black;Arial, Helvetica, sans-serif/16ptrounded>Pour en savoir plus</block>

Complotisme

S'intéresser au complotisme, c’est rentrer en terrain miné dans lequel les couteaux fusent et les critiques acrimonieuses s'entrecroisent. On peut cependant établir quelques jalons ou balises.

Le récent petit livre de Pierre-André-Taguieff Les théories du complot, Que sais-je? 2021 est bien utile, en particulier son ch IX, les cinq règles de la pensée conspirationniste

- Rien n'arrive par accident

- Tout ce qui arrive est le résultat d'intentions ou de volontés cachées

- Rien n'est tel qu'il paraît

- Tout est lié ou connecté, mais de façon occulte

- Tout ce qui est officiellement tenu pour vrai doit faire l'objet d'un impitoyable examen critique

<WRAP center round info 60%>

- <wrap em>Les personnes qui se sentent brimées, trompées par les politiciens, les médias ou les scientifiques sont les plus susceptibles d'être sensibles aux complots. </wrap>

- <wrap em>Les complots offrent une solution simple à leur angoisse en leur procurant la sensation qu'eux ont raison contre tous les autres.</wrap>

</WRAP>

https://archive.org/details/la-pandemie-un-terreau-pour-le-complotisme

https://archive.org/details/lopium-des-imbeciles

https://www.conspiracywatch.info/

<block 30:c:white;black;1px solid black;Arial, Helvetica, sans-serif/16ptrounded>Pour en savoir plus</block>

<block 80:c:#FFFFCC;#330000;2px solid black;Arial, Helvetica, sans-serif/20ptrounded>

- Il faut donc pour se protéger des autres et de soi-même

- se conscientiser

- se discipliner

- réagir collectivement

- légiférer

- surveiller

- punir

</block>

La technologie pour sécuriser

<WRAP center round important 60%> <fs large>Chaque composante est susceptible de faire l'objet d'une attaque</fs> </WRAP>

Mots de passe : protection contre les intrusions

<fs large>Des clés d'accès : mots de passe</fs>

Un bon mot de passe est

Un bon mot de passe est

- SECRET : connu que de ceux qui sont autorisés, et de plus il doit être protégé des yeux indiscrets

- difficile à deviner et assez grand

- comporte au moins 8 caractères

- comprend si possible des chiffres, minuscules, majuscule et certains caractères spéciaux

- idéalement est facile à mémoriser

- changé périodiquement

- n’est utilisé que pour un seul usage, si le site est compromis lui seul est compromis

<WRAP center round tip 90%> <block 80:10:white;black;0px solid black;Arial, Helvetica, sans-serif/14pt>

- Astuces :

- la passe-phrase : 3 ou 4 mots du dictionnaire choisis au hasard

- pour les infos de récupération

- Mentir pour chaque usage

- mais s’en rappeler

- Utilisez un portefeuille de clés partagé entre vos différents matériels, il doit être de confiance, par exemple :

- Bitwarden https://bitwarden.com/

- KeePassXC https://keepassxc.org/

- Celui de firefox en créant un mot de passe principal

- Celui de votre système d'exploitation

</block> </WRAP> https://www.cnil.fr/fr/les-conseils-de-la-cnil-pour-un-bon-mot-de-passe https://culture-informatique.net/comment-bien-choisir-mots-de-passe/ <WRAP center round tip 60%> Pour tester la solidité d'un mot de passe https://bitwarden.com/password-generator/ Conclusion plus le mot de passe est gros plus il protège, d'où l'intérêt des passe-phrases et des portefeuilles. Mais encore faut-il que le mot de passe utilisé pour accéder à un service externe ne circule pas sur internet. </WRAP>

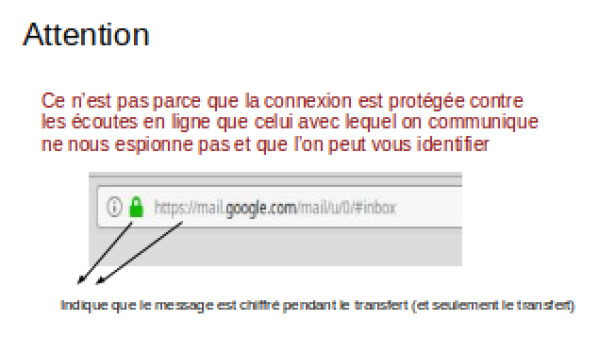

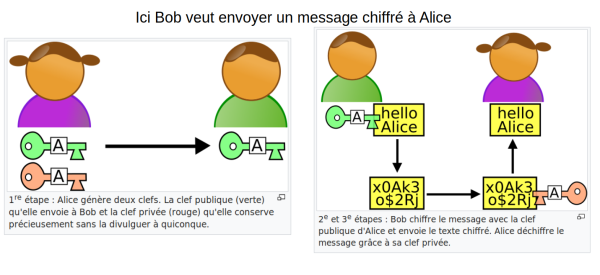

Chiffrement : parer aux écoutes

- Le chiffrement vise à interdire la lecture non autorisée, il y en a 2 types

- Symétrique : la même clé chiffre et déchiffre

- Asymétrique avec une paire de clés : une clé chiffre, l'autre déchiffre

- Le chiffrement est réalisé par un programme met en œuvre un algorithme contrôlé par une clé en entrée (parfois aussi appelé mot de passe ou passe-phrase) pour chiffrer et déchiffrer

- La clé privée ne doit pas être diffusée ni perdue (comme pour un mot de passe)

Remarque : Chiffrement ou cryptage, c'est la même chose, mais cryptage est un angélisme

Authentifier : certificats électroniques

<block 80:c:white;black;1px solid black;Arial, Helvetica, sans-serif/14ptrounded> Un certificat électronique (aussi appelé certificat numérique ou certificat de clé publique) peut être vu comme une carte d'identité numérique. Il est utilisé principalement pour identifier et authentifier une personne physique ou morale (un service sur un serveur), mais aussi pour chiffrer des échanges (avec une banque par exemple).

Il est signé par un tiers de confiance qui atteste du lien entre l'identité physique et l'entité numérique (virtuelle).

</block>

Un certificat électronique est un ensemble de données contenant :

- au moins une clé publique ;

- des informations d'identification, par exemple : nom, localisation, adresse électronique ;

- au moins une signature (construite à partir de la clé privée) ; de fait quand il n'y en a qu'une, l'entité signataire est la seule autorité permettant de prêter confiance (ou non) à l'exactitude des informations du certificat.

Blocage ou filtrage par pare feu (firewall)

Un pare-feu (de l'anglais firewall) est un logiciel et/ou un matériel permettant de faire respecter la politique de sécurité du réseau, celle-ci définissant quels sont les types de communications autorisés sur ce réseau informatique. Il surveille et contrôle les applications et les flux de données (paquets).

https://fr.wikipedia.org/wiki/Pare-feu_(informatique)

<WRAP center round info 60%> <fs x-large>Toute protection a un inconvénient, elle est plus ou moins fastidieuse, mais c'est un prix inévitable</fs> </WRAP>

Conseils pratiques

- Boucher les trous de sécurité

- Mises à jour régulièrement

- Faire des copies dites de sécurité : backups

- Filtrer les sorties

- Ce qui est dangereux pour la vie privée, c'est ce qui sort de son appareil (ordinateur ou tel) et non ce qui rentre

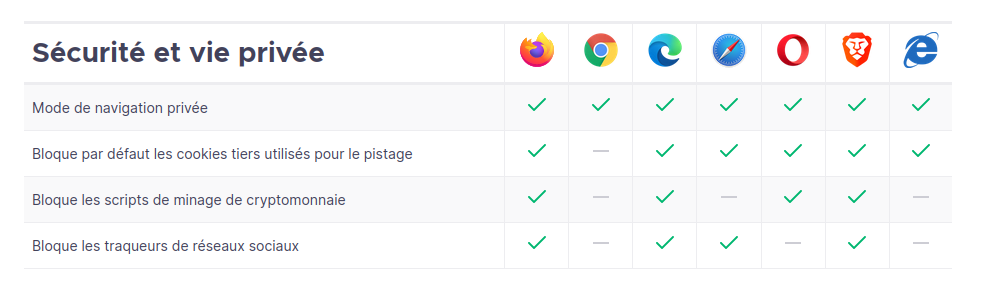

- Privilégier l'usage du navigateur pour accéder aux serveurs aux applications, car elles ne donnent pas le contrôle que permet un navigateur

https://www.mozilla.org/fr/firefox/browsers/compare/

https://www.mozilla.org/fr/firefox/browsers/compare/

- Chiffrer ses documents

- Privilégier les logiciels libres

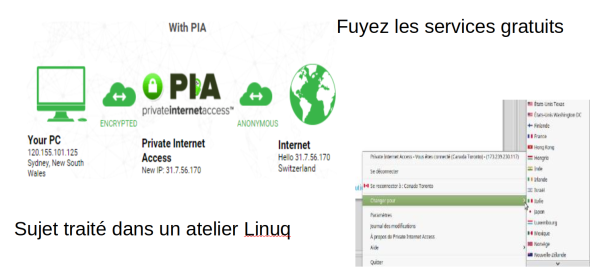

- Utiliser un VPN

- <wrap em>Pour chaque service un logiciel ou fournisseur différent</wrap>

- navigateur

- GPS : open street map

- telegram

- courriel : mailbox.org ou protonmail

- jami

- nextcloud

- services de confiance (CHATONS, voir framasoft)

- telegram

- Et pourquoi pas s'autohéberger par exemple avec Yunohost comme nous le faisons avec https://linuq.org/

<WRAP center round tip 60%>

<fs x-large>Commencer par les logiciels qui impliquent peu de partage et les services qui nous respectent</fs>

</WRAP>

https://www.chatons.org/

Ici au Québec le CHATONS de Facil, un apperçu de la liste :

https://www.chatons.org/

Ici au Québec le CHATONS de Facil, un apperçu de la liste :

Discipliner nos comportements

<wrap em>Notamment en se gardant des complotistes, de la haine, et des fausses nouvelles</wrap>

- Qui complote

- ceux qui lancent un complot

- ceux qui suivent et alimentent un complot

- Comment vit un complot sur internet

Quelques complots

Paul Horner

Paul Horner le roi des fake news (https://archive.org/details/lafabriquedufaux-Paul-Horner7)

- Initiative individuelle d'un amateur de canulars accros aux médicaments

- En tant que démocrate se moquer du puritanisme républicain en mêlant vrai et faux ou inventé

- il devient un agitateur politique, Et Trump gagne

- il dévoile ses manipulations

- il explique qu'il paye Facebook pour placer des liens et augmenter ses revenus

- il confirme, il veut gagner de l'argent avec des satires, et il se fout des autres débiles qui y croient

- il découvre ensuite les effets de ses fake news et a du mal à se légitimer et se met à douter

- Pour se poser en lanceur d'alerte et avertir par exemple le parlement européen

- interdire les fake news c’est aller contre la liberté

- seuls les GAFAM ont les moyens de les contrer mais ne font rien, car c'est leur business model : le contenu n'est pas leur problème

- google pourrait traiter le site de fake news ils le font pour les sites porno

Mais : sa bulle se tarit, ses sites sont bannis, finalement il prend de plus en plus de médicaments et meurt à 38 ans

Alex Jones

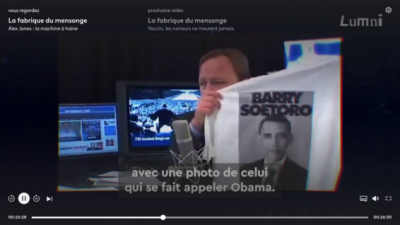

Le pape du complotisme et déversement haineux https://archive.org/details/lafabriquedufaux-Alex-Jones

- Il a pu prospérer pendant 20 ans sur les réseaux sociaux avant d'en être banni en Août 2018

|  |

- Messages repris par des hommes politiques

- C'est un enfant de conservateurs “normaux” mais au lycée il lit la bible des conspirationnistes “ Glen Allen, Non dare call it CONSPIRACY”, et rencontre Ron Paul un leader des libertariens

- Il y fait sa première sortie à l'occasion de l'attentat de Oklahoma City qui fait 168 morts et défend que l'attentat a pour origine le gouvernement malgré l'arrestation de l'auteur de l'attentat.

- Il crée le media infowar

- Il explique que l'attentat du 11 septembre n'est que le premier d'une machination . Il investit alors YouTube avec Loose change qui a entrainé de nombreux imitateurs qui lui valent une grande renommée

- Nov 2008, l'élection de Obama déclenche la haine des alt-right dont il devient le catalyseur et lance par exemple la rumeur typiquement complotiste sur la naissance de Barak Obama qui fait un carton, qu'Obama est contraint de démentir

- Décembre 2015 : il se met au service de la campagne de Donald Trump en lui faisant gagner de la visibilité: les youtube de infowar atteignent 85 millions de vues.

- Sandy Hook précipitera sa chute : 23 mai 2018 il est attaqué en justice pour diffamation par des familles des victimes, la poursuite est acceptée au motif que n'étant pas journaliste, il n'est pas protégé par le free speech (premier amendement). Mark Zuckerberg est directement mis en cause. Tous ses sites sont alors rapidement fermés, les responsables des sites se sont concernés et admis être responsables des contenus, ils ont pris une décision personnelle spécifique.

- Cependant une partie de son audience l'a suivi ailleurs

Waxxed

Les rumeurs sur les vaccins ne meurent jamais, il y a toujours des complotistes pour ça : Les décodeurs dans Le Monde, 20-12-2017

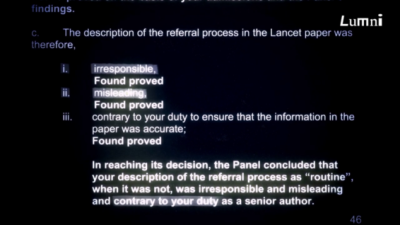

- Une fraude scientifique malhonnête du Dr. Wakefield commencée en 1998 qui a fait de nombreux dégâts.

- Démentie par la communauté scientifique, notamment The Lancet et son auteur (retrait de l'article) a été radié de l'ordre des médecins. Ses motivations commerciales ont alors été mis en évidence ainsi que le non-respect de la démarche scientifique.

- Il s'installe alors aux USA et se constitue un réseau sur la base de l'art-right

- Il utilise des médias conspirationnistes, notamment Breitbart (que l'on retrouvera dans le scandale Cambridge Analytica) et les RS dont YouTube et Facebook

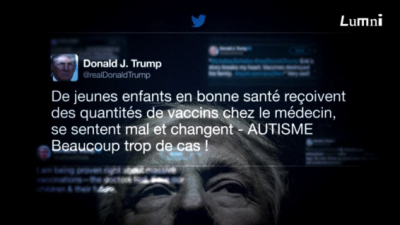

- Il s'appuie sur des personnalités

- Alex Jones et même Donald Trump

- avril 2016 il lance son propre média

Sous le couvert de la liberté d'expression, on laisse son auteur répandre des informations par ailleurs officiellement et légalement fausses

Une fois la rumeur partie elle est très vite très difficile à arrêter et elle peut redémarrer. C'est le cas en France avec le débat pour la loi sur les vaccins : 16 juin 2917 : une loi ferait passer les vaccins de 3 à 11

- Les antivax font appel à Wakefield, ou a des sommités comme Luc Montagné, chef de file des anti-vaccins français

- les sites s'enflamment et on mesure alors leur capacité de nuisances

Leçons :

- La ministre aurait dû se mettre en mode combat car elle n'avait pas vu l'organisation des anti-vaccins 19:00

- le gouvernement a fini par contre attaquer sur les réseaux, tardivement mais il faut continuer

- Toute recherche sur internet expose très rapidement aux antivaccins

- Un mensonge c'est l'intention volontaire d’induire en erreurs

- Renversement du débat : obliger de démontrer le bienfait des vaccins

- L'argument des conflits avec l'industrie pharmaceutique est difficile à contrer car il existe d'avérés

<wrap em>Les cas de rougeole ont augmenté de plus de 30% en moins de 2 ans, certains en meurent</wrap>

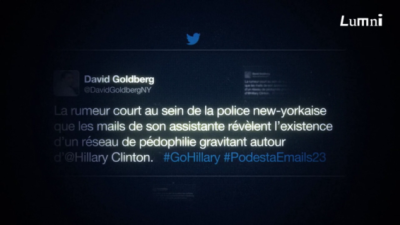

Politique : La pédophilie

https://archive.org/details/lafabriquedufaux-Hilary-2021-09-14_14.15.07

- Le pizzagate

- une rumeur d'un réseau de pédophiles organisé par le clan Clinton qui s'est propagée quasi instantanément grâce à Google search

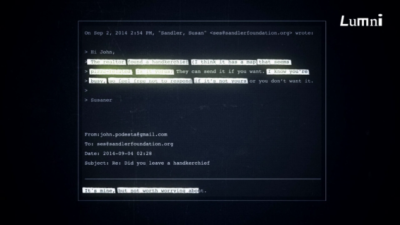

- mail qui démarre d'un email anodin au sujet d'un mopuchoir de J. Podesta (une cible essentielle): et la mécanique complotiste d'esprit critique du lanceur d'alerte démarre en décodant un message : sur le mouchoir pizza=fille et carte=sperme. Et une pseudo enquète démarre dans 4chan et reddit. Elle s'y développe à l'abri de Google.

- l'info remonte au parti démocrate qui ne la croit et comprend pas

- La rumeur est lancée sur twitter pour qu'elle soit vue par tous

- Le code est complété hotdog=garçon, glace=prositué, sauce=orgie sexuelle. L'algorithme de Google la rumeur se diffuse

- La rumeur est relayée par Alex Jones qu'appuie Donald Trump

- Renforcé par la présentation dans Fox News par Sean Hannity dans une édition spéciale et twitter qui va toucher des millions de personne

- Craig Silverman publie un article de démenti dans BuzzFeed mais il n'utilise pas podesta et pizza dans le titre : Google ne le relaiera pas

Nouvelle Rumeur :

- Edgar welch se retrouve finalement condamné à 4 ans de prison après avoir pénétré armé dans le Comet

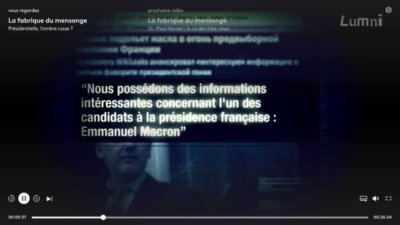

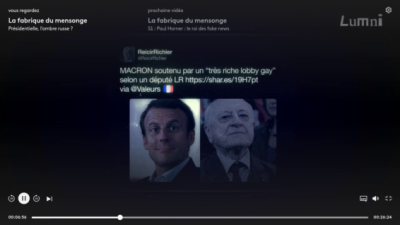

Politique : La Russie

https://archive.org/details/lafabriquedufaux-LOmbreRusse-2021-09-15_09.57.56

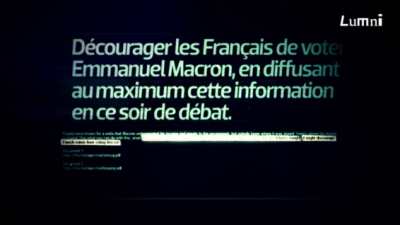

- 29 Mai 2017 Emmanuel Macron reçoit Vladimir Poutine : Russia today et spoutnick ne se sont pas comportés comme des organses de presse et des journalistes mais comme des organes d'influence et c'est en cela il est très grave que des organes de presse étrangers sous quelque influence que ce soit je ne le sait aient interféré en répendant des contrevérités graves dans le cadre d'une campagne démocratique

- Macronleaks

- Attaques sur le système informatique du parti

- Des rumeurs sur l'homophilie d'E.M.

- Son équipe se prépare à une bataille sur le numérique

- On s'attend à une intervention russe au niveau de l'état

- Une attaque se dessine sur son homophilie : E.M. prend les devants pour coupe la rumeur, dans ce cas il l'a fait au bon moment

- WikiLeaks est un vecteur pour les russes

- des articles émergent

- 13 Février : dénonce les attaques qui viennent des frontières russes : Russian Today et Spoutnick. Ce qui est confirmé par le renseignement USA.

- Les hackers utilisent la technique du fishing de manière très élaborée.

- 3 mai 2017 : dernier débat pour le 2ième tour, à la fin M. L.P insinue que E.M. a des comptes dans les paradis fiscaux. Dans quelques heures les équipes de campagnes ne pourront plus rien publier

- on voit apparaître sur 4ch en même qu'on entend M.L : comment peut-elle connaître cette rumeur

- On apprend que la rumeur vient de Russie, se propage vers le milieu Pro Trump, et c'est relayé sur les habitués de Russia Today et Spoutnick

- E.M. porte plainte pour diffamation et signale la concomitance avec la fuite (avérée) relayée par 4ch, 9 go de messages confidentiels obtenue par phishing sur 5 membres

- La fuite est relayé par wikileaks : macroleaks

- Il reste 3 heures : demande aux médias de ne rien relayer des infos qu'ils n'ont pas le temps d'étudier

- Heureusement l'équipe E.M. a un cran d'avance, ils avaient utilisé la technique du blurring qui consiste à insérer des fausses informations pour rendre l'ensemble inexploitable

- Mike Roger patron NSA révèle le rôle des Russes dans l'élection française

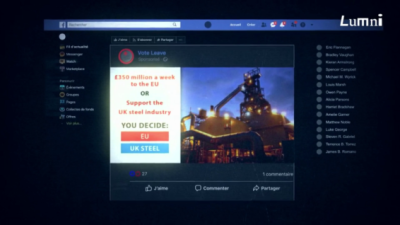

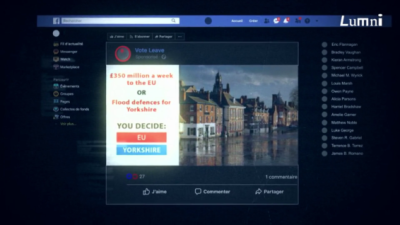

Politique : La Brexit

23 Juin 2016, Surprise le Brexit gagne au référendum : https://archive.org/details/lafabriquedufaux-brexit-2021-09-15_09.17.02

- Une véritable histoire de manipulation de l'opinion bâtie sur une fausse information : l'Angleterre envoie 350 millions de livres à l'Europe chaque semaine que l'on peut récupérer alors qu'il s'agit de 130 millions par semaine

- fabriquée par un homme : Dominic Cummings diffusée intensément sur internet qui connait les mécanismes d'un référendum pour miser sur des sentiments et émotions, le chiffre n'a pas d'importance

- Il ajoute cet argent pourrait être allouée à la NHS, et il lance le site Vote Leave (invest in the NHS) avant le lancement de la campagne alors que l'équipe du remain est encore avec les anciens arguments et la vérité est difficile à expliquer

- Face à David Cameron il convainc Boris Jonson qui porte le show en mentant éhontément même face à une commission parlementaire

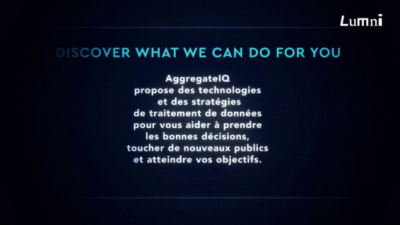

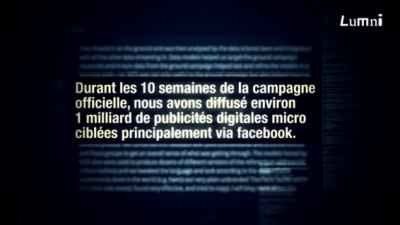

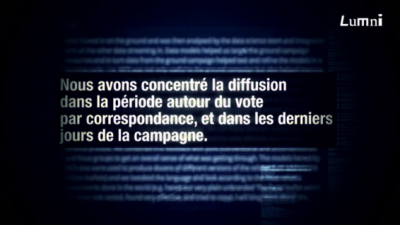

- à 5 semaines du vote : un bus rouge, mais de l'autre côté Cummings se tourne sur Facebook alors que la presse regarde twitter. Il a alors utilisé la publicité ciblée, il a besoin de données et se tourne alors vers AggregateIQ

|  |

|  |

* Il utilise ensuite les dark ads : publicités cachées dans Facebook : ceci permet d'influencer totalement anonymement, il dépense alors 98% des dépenses sur les réseaux.

- Nigel Farad avoue alors que les 350 millions à la NHS était faux

- Wyli révèle que les mêmes méthodes pour le Brexit et l'élection de Donald Trump

Avec beaucoup d'argent et pas de morale on peut faire beaucoup de dégâts : la post vérité est un défi pour nos sociétés.

Politique : pouvoir

https://archive.org/details/lafabriquedufaux-Pouvoir

* Présentation des membres de Qanon qui diffuse des nouvelles au sujet d'un complot international d'un groupe de pédophiles sataniques (l'état profond) qui dirige le monde et veut détruire. Ce sont des moines soldats prêts à tout. Seul Donald Trump peut les sauver.

- Q vient d'un prétendu haut gradé ayant le niveau Q d'accès aux documents, et Anonyme dans le groupe 4chan

- Émergence auprès du public avec Tracy Beanz en nov 2017, c'est une gatekeeper qui porte le message de Qanon à Youtube et passent à Facebook car par les utilisateurs les plateformes sont liées entre elles. Des millions de personnes reçoivent le message de Facebook : existence d'un réseau de pédophiles

- Août 2018 : Qanon est visible dans un meeting de DT à Tempa : Q est dans le monde réel. D. T. retweet des messages de Qanon

- Sur Facebook la recherche sur Trump conduit à des pages Qanon

* L'écosystème Qanon repose sur un algorithme qui existe pour des raison économiques

Le pire est probablement à venir : c'est une attaque directe contre les démocraties

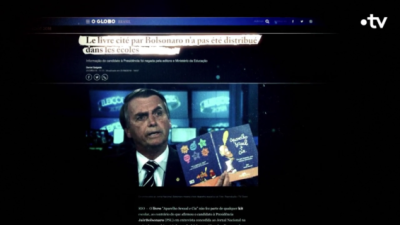

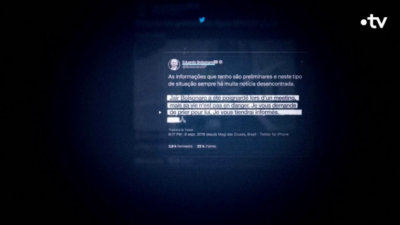

Deuxième cas : Le Brésil Jair Bolsonaro

- Une milice digitale mise en place par le clan Bolsenaro basée sur Watsapp

- Thème de campagne :l'éducation sexuelle des enfants

|  |

- exploitation de son attentat à 30 jours des élections, tout va maintenant se passer sur les RS

|

<block 30:c:white;black;1px solid black;Arial, Helvetica, sans-serif/16ptrounded>Pour en savoir plus</block>

Agir seul et collectivement

<WRAP center round tip 60%> Il n'y a pas de recette magique pour éviter un enfer numérique

- les GAFAM ne se réguleront pas d'eux-mêmes

- Une prise de conscience est nécessaire

- Intègre une dimension politique et légale

<wrap em>Contre les risques techniques, la technique peut être solution, mais contre les méfaits humains la technique ne suffit pas</wrap> </WRAP>

Exemple : Bruno Patino

Réseaux sociaux : réagir contre la désinformation et le complotisme

Que faire :

- 4 combats

- Combattre les idées fausses (autorégulation par le marché, négociation)

- Imposer une négociation sur des normes d'application

- Réfléchir au cadre juridique

- Développer des offres numériques

- 4 ordonnances

- Sanctuariser (espaces)

- Préserver (temps)

- Expliquer

- Ralentir

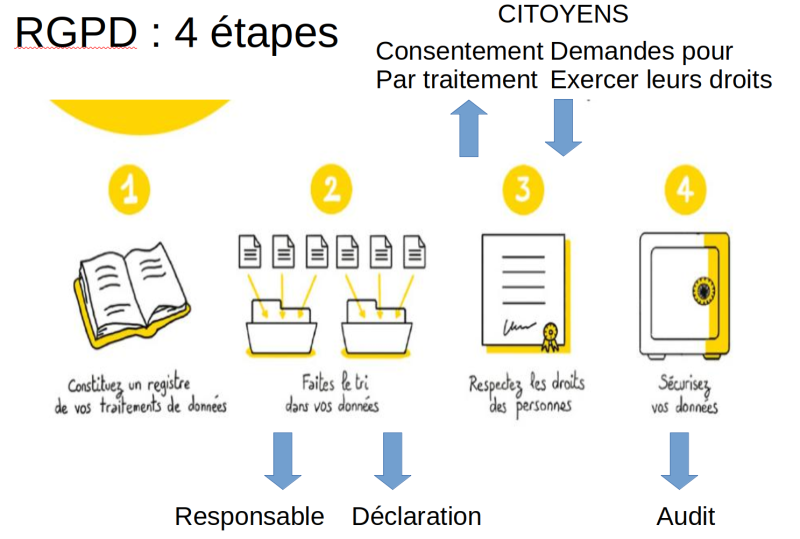

Le RGPD en Europe

Christopher Wylie

Mindfuck: Christopher Wylie: peut-être que l'espoir face à ça va venir des marginaux. Pour réussir son alerte, aide de femmes professionnelles. Sortir du placard: analogie avec les LGBTQ. Se fait généralement avec des gens marginaux.