Table des matières

Vivre avec la désinformation et la malveillance sur Internet dans un monde en guerre et en péril

Daniel Pascot, le 6 avril 2022 Le mercredi 6 AVRIL 2022 12 h15

<WRAP box> <fs medium> À ses débuts, internet était un réseau conçu pour tous, la confiance régnait. On espérait qu'il annonçait un monde meilleur, bien qu'il fallût très tôt se protéger des malveillances par intrusions et de l'atteinte à nos vies privées. Aujourd'hui, internet est au cœur de nos vies et on doit maintenant aussi lutter contre la désinformation, la propagande, le conspirationnisme et la surveillance généralisée. Pire, internet dont on ne peut plus se passer est devenu une arme guerrière.</fs> </WRAP>

<WRAP box> Pour se défendre, il faut connaître le terrain : la technologie et nos comportements, c'est particulièrement important en temps de guerre, car l'information est une arme dont la puissance est amplifiée par internet. Pour se défendre contre les intrusions et la surveillance, il faut savoir comment internet fonctionne, on peut alors se doter de moyens adaptés aux risques. Mais pour se défendre de la désinformation, il faut comprendre comment notre cerveau fonctionne et se laisse convaincre par la propagande et embarquer dans des conspirations. S'en défendre, c'est l'affaire de tous en commençant par chacun. </WRAP>

<WRAP info> Cette présentation s'adresse à tous les utilisateurs d'internet et des réseaux sociaux inquiets des problèmes de désinformation et de sécurité: ceux qui les découvrent et s'en inquiètent et ceux qui les connaissent et doivent alerter et répondre aux préoccupations de ceux qui les méconnaissent. </WRAP>

<WRAP center download 60%>

| <fs medium>Les enregistrements de cette conférence</fs> |

Introduction. Connaître internet Connaître les réseaux sociaux Nous connaître Pour chacun de nous comment se protéger de l'intrusion et de la surveillance sur internet Une situation de double contrainte . Se proteger de nos comportements et des autres : plus aise à dire qu'à faire

</WRAP>

| <WRAP center box 80%> <fc #6495ed><fs large>La guerre, ce n'est pas nouveau, c'est universel</fs></fc> </WRAP> |

|||

|  |  |  |

|  |  |

|

| <WRAP center box 80%> <fc #6495ed><fs large>La liste des dictatures qui contrôlent les esprits s'aggrandit et l'histoire nous apprend qu'elles finissent souvent mal, mais on oublie</fs></fc> </WRAP> |

||

|  Vu ici Vu ici |  |

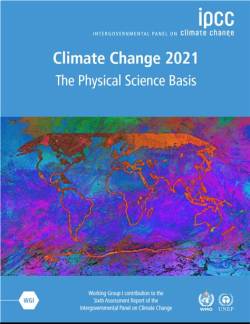

| <WRAP center box 80%> <fc #6495ed><fs large>Le péril écologique est nouveau, mais il s'impose à nous avec une société de consommation qui se base sur la croissance et la vitesse</fs></fc> </WRAP> |

||

<block 95%:c:white;black;0px solid black;Arial, Helvetica, sans-serif/10pt>  Le rapport en français </block> Le rapport en français </block> | <block 95%:c:white;black;0px solid black;Arial, Helvetica, sans-serif/10pt>  <wrap em>Mais alors pourquoi les bottines ne suivent pas plus les babines?</wrap> <wrap em>Parce que notre cerveau est fait comme ça, et cela nous a bien servi tant que l'on vivait en petit groupe et que l'on n'avait pas de machines</wrap> <wrap em> Parce que tant qu'il y a des hommes il y aura de l'hommerie</wrap> </block> <wrap em>Mais alors pourquoi les bottines ne suivent pas plus les babines?</wrap> <wrap em>Parce que notre cerveau est fait comme ça, et cela nous a bien servi tant que l'on vivait en petit groupe et que l'on n'avait pas de machines</wrap> <wrap em> Parce que tant qu'il y a des hommes il y aura de l'hommerie</wrap> </block> | <block 95%:c:white;black;0px solid black;Arial, Helvetica, sans-serif/10pt>  Le monde sans fin, Jean-marc Jancovici , Christophe Blain, Éditeur DARGAUD, 2021 (Lecture recommandée) </block> Le monde sans fin, Jean-marc Jancovici , Christophe Blain, Éditeur DARGAUD, 2021 (Lecture recommandée) </block> |

| <WRAP center box 90%> <fc #6495ed><fs large>Le monde numérique est partout et pour tous , comme l'imprimerie, il nous est devenu indispensable, Internet ne disparaîtra pas. </fs></fc> </WRAP> |

|

| https://www.journalactionpme.com/2019/06/internet-dans-le-monde-pourcentage-de-connexion-et-liberte-de-navigation/ |

| Recommandé pour comprendre la révolution numérique : une magnifique conférence de Michel Serres sur la révolution numérique |

| <WRAP center box 90%> <fc #6495ed><fs large>Grâce à l'accumulation et au traitement de l'information, Internet permet de contrôler nos cerveaux par la publicité et la propagande</fs></fc> </WRAP> |

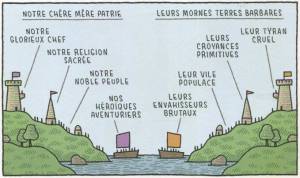

| <WRAP center box 80%> <fc #6495ed><fs large>L'information nécessaire pour contrôler est complexe et ambigüe, elle change avec le camp et le temps et se retourne</fs></fc> </WRAP> |

||

|  |  |

| Vus sur le blog Khrys’presso de https://framablog.org/ | ||

|  |

|

| https://citation-celebre.leparisien.fr/citations/122790 | ||

Noam Chonsky Noam Chonsky |

||

| <fc #008080>Intéressant : faites une recherche d'images sur internet avec les mots censure et citation</fc> | ||

| <WRAP center box 80%> <fc #6495ed><fs medium> Pour se défendre, il faut bien connaître ses ennemis : les esprits et les armes</fs></fc> </WRAP> | ||

|  |  |

| https://artdelaguerre.com/ | https://fr.wikisource.org/wiki/Le_Prince | https://fr.wikipedia.org/wiki/De_la_guerre |

Connaître Internet

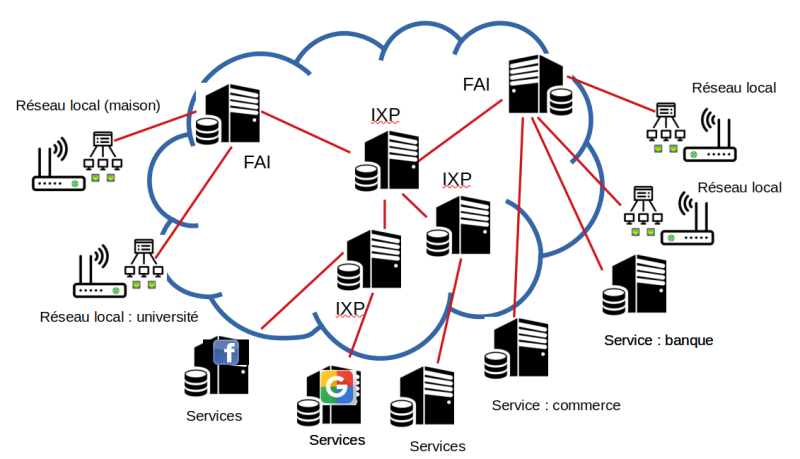

| <fs x-large>Un immense réseau mondial de milliers de réseaux avec des milliards d’ordinateurs dont les logiciels communiquent entre eux</fs> |

<WRAP center tip 80%>

<fs medium>Un grand principe : tout ordinateur peut s'adresser à tout autre ordinateur dans ce réseau transparent.

Un téléphone ou objet dit intelligent est techniquement un ordinateur qui exécute des programmes.</fs>

</WRAP>

Pour en savoir plus : https://culture-informatique.net/comment-ca-marche-internet

<WRAP center tip 80%>

<fs medium>Un grand principe : tout ordinateur peut s'adresser à tout autre ordinateur dans ce réseau transparent.

Un téléphone ou objet dit intelligent est techniquement un ordinateur qui exécute des programmes.</fs>

</WRAP>

Pour en savoir plus : https://culture-informatique.net/comment-ca-marche-internet

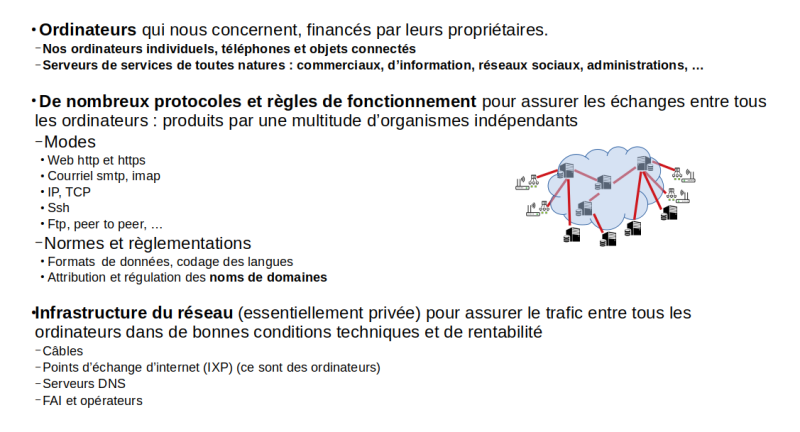

| <fs x-large>Un gigantesque système organisé en trois couches</fs> |

<WRAP center tip 80%>

Il n'y a pas de Grand chef d'internet, Internet est le résultat d'une multitude d'initiatives individuelles et autonomes qui forment un écosystème complexe.

</WRAP>

<WRAP center tip 80%>

Il n'y a pas de Grand chef d'internet, Internet est le résultat d'une multitude d'initiatives individuelles et autonomes qui forment un écosystème complexe.

</WRAP>

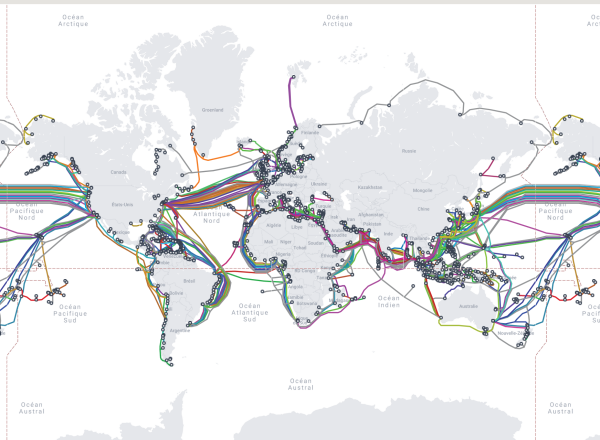

| Infrastructure : les câbles sous-marins |

|

| Une carte à jour des câbles sous-marins qui relient tous les continents |

<WRAP center important 80%>

Le coût des infrastructures communes favorise les gros joueurs.

</WRAP>

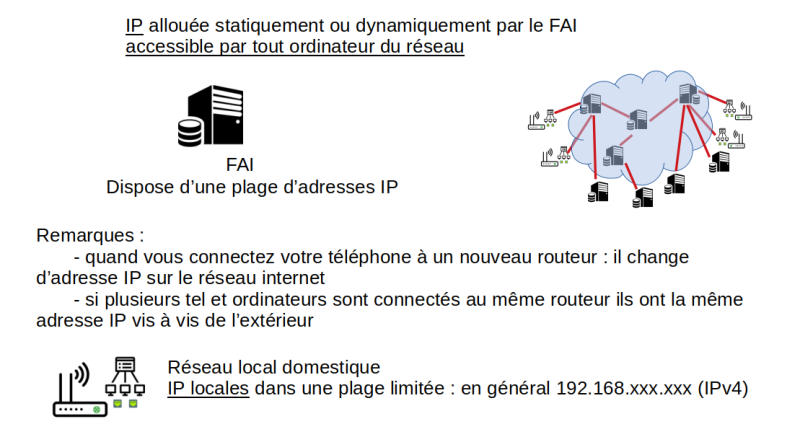

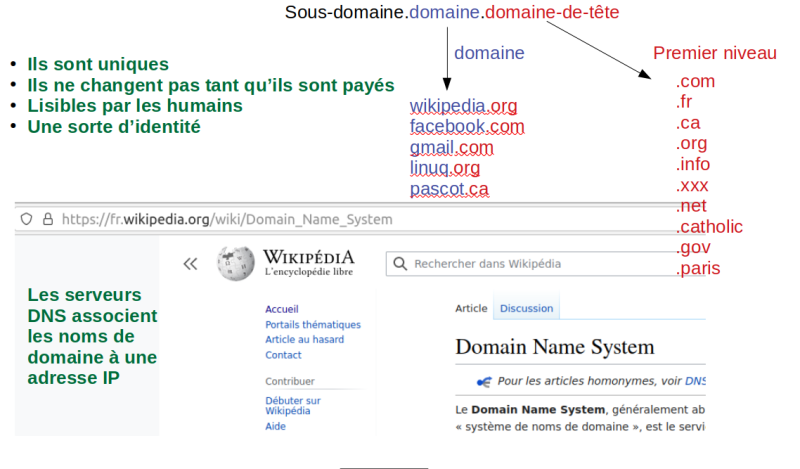

| <fs x-large>Réseau, l’adressage IP et nom de domaine : il faut une adresse unique pour pouvoir accéder à chaque ordinateur connecté à un moment donné </fs> |

Pour en savoir plus : https://culture-informatique.net/c-est-quoi-une-adresse-ip-niv1/

<WRAP center tip 80%> <fs medium>Un même ordinateur peut utiliser différentes adresses IP pour se connecter à internet et la même adresse IP peut servir plusieurs ordinateurs.</fs> </WRAP>

<WRAP center important 80%> <fs medium>Ça n'empêche pas les réseaux sociaux de vous identifier, par exemple à l'aide d'un compte ou plus subtilement avec des cookies</fs> </WRAP>

Pour en savoir plus : https://culture-informatique.net/cest-quoi-langage-de-programmation/

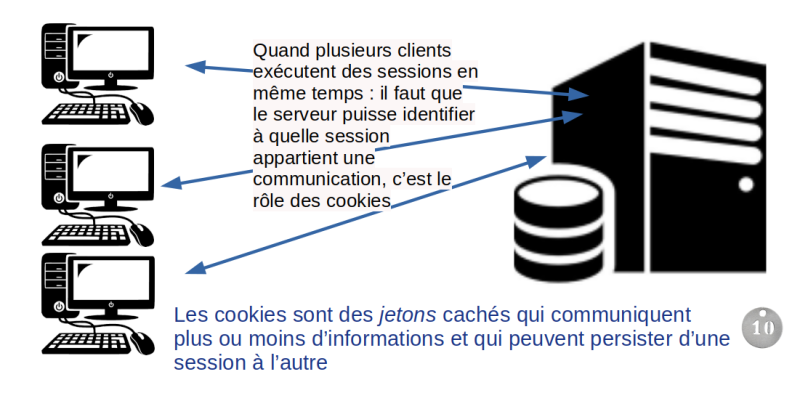

| <fs x-large>Les cookies entre les clients et un serveur</fs> |

Pour en savoir plus : https://culture-informatique.net/cest-quoi-les-cookies/

<WRAP center important 80%>

Tant qu'un cookie reste dans un ordinateur, tout programme actif dans l'ordinateur peut le lire.

</WRAP>

Pour en savoir plus : https://culture-informatique.net/cest-quoi-les-cookies/

<WRAP center important 80%>

Tant qu'un cookie reste dans un ordinateur, tout programme actif dans l'ordinateur peut le lire.

</WRAP>

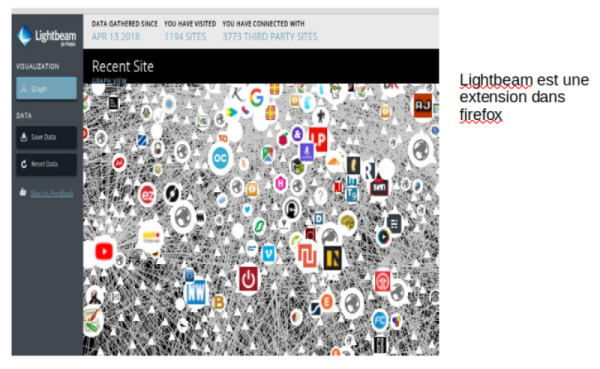

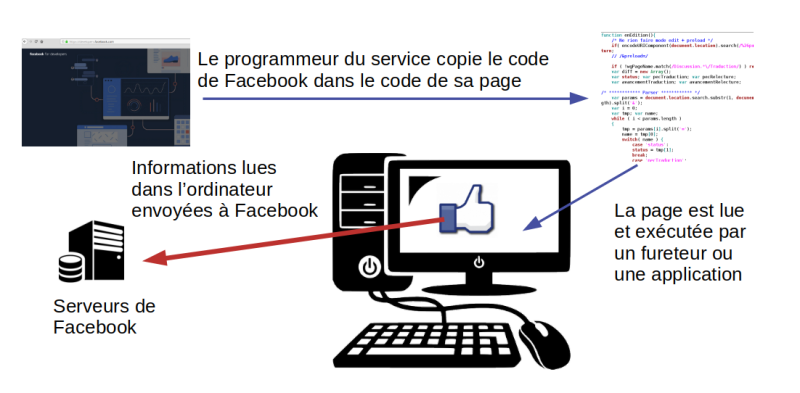

| <fs x-large>Les programmes communiquent entre eux à travers le réseau : exemple, le bouton Like</fs> |

<WRAP center tip 80%>

<fs medium> Internet ce sont des PROGRAMMES qui communiquent à des PROGRAMMES.

Les données sont conservées quelque part, localement ou dans des serveurs distants, en une ou plusieurs copies.</fs>

</WRAP>

<WRAP center important 80%>

<fs medium> Si vous cliquez sur un LIKE et qu'on vous espionne, vous l'aurez voulu. LIKE est un programme contrôlé par un étranger que vous avez laissé l'installer dans votre ordinateur

<WRAP center tip 80%>

<fs medium> Internet ce sont des PROGRAMMES qui communiquent à des PROGRAMMES.

Les données sont conservées quelque part, localement ou dans des serveurs distants, en une ou plusieurs copies.</fs>

</WRAP>

<WRAP center important 80%>

<fs medium> Si vous cliquez sur un LIKE et qu'on vous espionne, vous l'aurez voulu. LIKE est un programme contrôlé par un étranger que vous avez laissé l'installer dans votre ordinateur

Toute donnée qui sort de votre ordinateur est émise par un programme de votre ordinateur.</fs>

</WRAP>

<WRAP center important 80%>

<fs medium> Quand vous communiquez avec un autre ordinateur, pratiquement il peut faire ce qu'il désire avec les données concernées par l'échange</fs>

</WRAP>

<WRAP center important 80%>

<fs medium> Une copie numérique ne laisse pas de trace, la copie est identique à l'original.</fs>

</WRAP>

| <fs x-large> Risques technologiques </fs> |

<WRAP center tip 80%>

<WRAP center tip 80%>

- Il faut se protéger des personnes et services malintentionnés

- des intrusions dans nos ordinateurs

- des écoutes dans les communications

- des services malveillants ou qui vivent de nos données

- C'est à nous de choisir à qui nous parlons

- C'est à nous de choisir qui nous écoutons

</WRAP>

<WRAP center tip 80%> Il faut contrôler TOUS les programmes installés de manière permanente ou temporaire dans votre ordinateur. C'est l'objectif ESSENTIEL du logiciel libre, et non la gratuité. </WRAP>

Connaître les réseaux sociaux

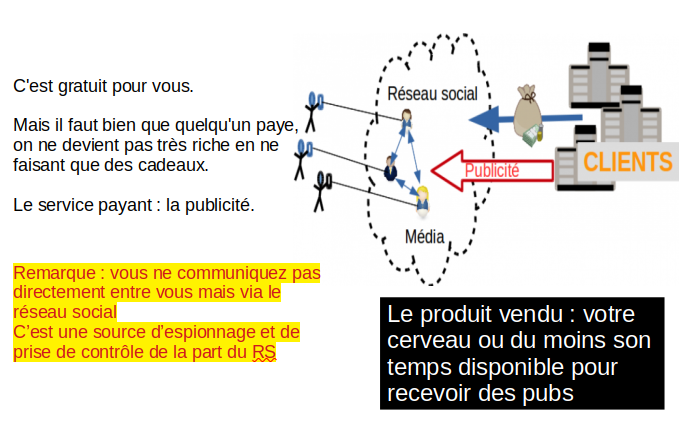

| <fs x-large> Qui finance les réseaux sociaux et services gratuits : le modèle d'affaires ? </fs> |

Opérer un service sur internet coûte (cher) et quelqu'un doit donc le financer par

- la publicité directe : rémunération des annonces commerciales, comme dans les médias papier

- la publicité ciblée par l'exploitation de nos données (big data et algorithmes)

- des services complémentaires : exemple les appstores

- des organisations communautaires (bénévoles et partages)

- l'état : comme en Chine pour contrôler la population par le "crédit social"

<WRAP center important 80%>

- Si c'est gratuit

- C'est pour faire de l'argent de manière détournée

- C'est un service public

- C'est un magasin virtuel

- C'est pour vous contrôler

- Ce peut être aussi parce que d'autres veulent partager ce qu'ils ont en commun

</WRAP>

| <fs x-large> L'économie de la surveillance </fs> |

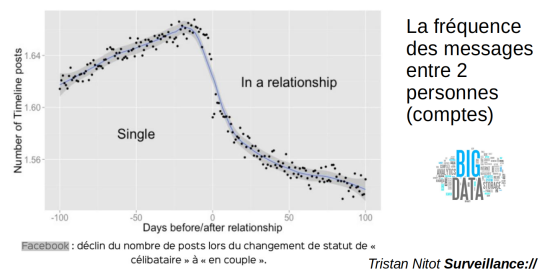

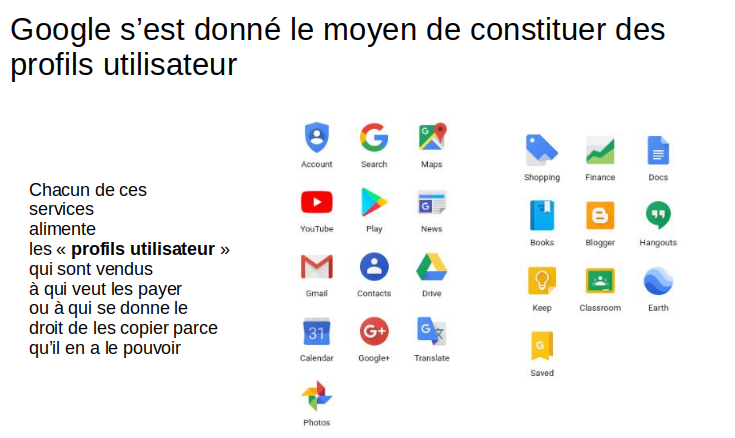

La logique d’accumulation qui assurera la réussite de Google apparaît clairement dans un brevet déposé en 2003 par trois de ses meilleurs informaticiens, intitulé : « Générer des informations utilisateur à des fins de publicité ciblée ». La présente invention, expliquent-ils, vise « à établir les informations de profils d’utilisateurs et à utiliser ces dernières pour la diffusion d’annonces publicitaires ».

Pour en savoir plus et comprendre : https://www.monde-diplomatique.fr/2019/01/ZUBOFF/59443

<WRAP center info 80%>

Plus on est longtemps connecté, plus votre esprit est disponible, plus c'est rentable pour la plateforme d'un réseau social. Les programmeurs des plateformes sont très bien formés et équipés pour vous exploiter.

</WRAP>

<WRAP center important 80%>

Même sans compte chez eux, les GAFAM ainsi que de nombreux commerçants ou agences vous connaissent, car ils exploitent les observations du trafic sur internet qui font l'objet d'un commerce officiel ou caché.

</WRAP>

<WRAP center info 80%>

Plus on est longtemps connecté, plus votre esprit est disponible, plus c'est rentable pour la plateforme d'un réseau social. Les programmeurs des plateformes sont très bien formés et équipés pour vous exploiter.

</WRAP>

<WRAP center important 80%>

Même sans compte chez eux, les GAFAM ainsi que de nombreux commerçants ou agences vous connaissent, car ils exploitent les observations du trafic sur internet qui font l'objet d'un commerce officiel ou caché.

</WRAP>

À lire en complément : Pierre Trudel, Facebook, ses dérives et nos données, Le Devoir 12 octobre 2021 http://standblog.org/blog/pages/Surveillance https://framablog.org/2016/10/05/tristan-nitot-livre-surveillance/

| <fs x-large>Comment les données que vous pensez anodines vous décrivent avec précision</fs> |

Cambridge analytica : https://archive.org/details/CommentTrumpAManipulLAmriqueARTE

Cambridge analytica : https://archive.org/details/CommentTrumpAManipulLAmriqueARTE

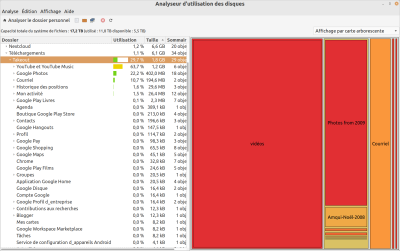

| <fs large>Take out de Google</fs> |

<WRAP center important 80%> Internet s'est développé en créant une industrie très prospère grâce à la collecte et à l'organisation de nos traces dans l'internet : les données sont le nouvel or noir.

À côté des grands joueurs, on a vu émerger de nouveaux joueurs : les influenceurs.

Pour tous les utilisateurs “normaux” d'internet, la vie privée fait partie du passé .

La gratuité qui résulte de la surveillance au cœur des réseaux sociaux est un piège qui favorise le consumérisme, la propagande et le comsumérisme.. </WRAP>

Les propagandistes et les complotistes savent utiliser internet. Quelques exemples bien documentés

| <fs x-large> Des complotistes professionnels </fs> |

Paul Horner Paul Horner le roi des fake news (https://archive.org/details/lafabriquedufaux-Paul-Horner7)

- Initiative individuelle d'un amateur de canulars accros aux médicaments qui veut gagner de l'argent

- En tant que démocrate, il se moque du puritanisme républicain en mêlant vrai et faux ou inventé

- Il dévoile ses manipulations quand Trump a gagné

- il explique qu'il paye Facebook pour placer des liens et augmenter ses revenus

- il découvre les effets de ses fake news et a du mal à se légitimer et se met à douter

- Il se pose en lanceur d'alerte et avertit le parlement européen

- interdire les fake news c’est aller contre la liberté

- seuls les GAFAM ont les moyens de les contrer, mais ils ne font rien, car c'est leur business model : le contenu n'est pas leur problème

- google pourrait traiter le site de fake news ils le font pour les sites porno

Mais : sa bulle se tarit, ses sites sont bannis, finalement il prend de plus en plus de médicaments et meurt à 38 ans

Alex Jones

Le pape du complotisme et déversement haineux https://archive.org/details/lafabriquedufaux-Alex-Jones

- Il a pu prospérer pendant 20 ans sur les réseaux sociaux avant d'en être banni en août 2018

|  |

- Messages repris par des hommes politiques

- Sandy Hook précipitera sa chute : 23 mai 2018

- Cependant, une partie de son audience l'a suivi ailleurs

| <fs x-large> Waxxed </fs> |

Les rumeurs sur les vaccins ne meurent jamais, il y a toujours des complotistes pour ça : https://archive.org/details/lafabriquedufaux-vaccin Les décodeurs dans Le Monde, 20-12-2017

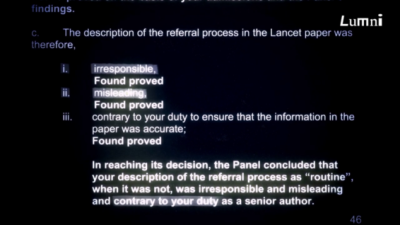

- Une fraude scientifique malhonnête du Dr. Wakefield commencée en 1998 qui a fait de nombreux dégâts.

- Démentie par la communauté scientifique, notamment The Lancet et son auteur (retrait de l'article) a été radié de l'ordre des médecins. Ses motivations commerciales ont alors été mis en évidence ainsi que le non-respect de la démarche scientifique.

- Il s'installe ensuite aux USA et se constitue un réseau sur la base de l'art-right

Leçons :

- La ministre aurait dû se mettre en mode combat, car elle n'avait pas vu l'organisation des anti-vaccins 19:00

- le gouvernement a fini par contre attaquer sur les réseaux, tardivement, mais il faut continuer

- Toute recherche sur internet expose très rapidement aux antivaccins

- Un mensonge, c'est l'intention volontaire d’induire en erreurs

- Renversement du débat : obliger de démontrer le bienfait des vaccins

- L'argument des conflits avec l'industrie pharmaceutique est difficile à contrer, car il existe parfois

Un fait : dans les zones sensibles au message, les cas de rougeole ont augmenté de plus de 30% en moins de 2 ans, des enfants en meurent.

La pandémie est un terrain anxiogène fertile pour les antivax : https://archive.org/details/antivax-les-marchands-de-doute-103025-000-a

| <fs x-large> La pédophilie, l'antisémitisme et le complot mondial </fs> |

https://archive.org/details/lafabriquedufaux-Hilary-2021-09-14_14.15.07

- Le pizzagate

- une rumeur d'un réseau de pédophiles organisé par le clan Clinton qui s'est propagée quasi instantanément grâce à Google search

- mail qui démarre d'un email anodin au sujet d'un mouchoir de J. Podesta (une cible essentielle): et la mécanique complotiste d'esprit critique du lanceur d'alerte démarre en décodant un message : sur le mouchoir pizza=fille et carte=sperme. Et une pseudo enquête débute dans 4chan et reddit. Elle s'y développe à l'abri de Google.

L'antisémistisme est en recrudescence à l'accasion de la pandémie : https://archive.org/details/la-propagande-antisemite-098107-000-a

| <fs x-large> Politique et complots </fs> |

La guérilla Russe https://archive.org/details/lafabriquedufaux-LOmbreRusse-2021-09-15_09.57.56

- 29 Mai 2017 Emmanuel Macron reçoit Vladimir Poutine : Russia today et spoutnick ne se sont pas comportés comme des organes de presse et des journalistes, mais comme des organes d'influence, et c'est en cela il est très grave que des organes de presse étrangers sous quelque influence que ce soit, je ne le sais, aient interféré en rependant des contrevérités graves dans le cadre d'une campagne démocratique

- Une attaque se dessine sur son homophilie : E.M. prend les devants pour coupe la rumeur, dans ce cas il l'a fait au bon moment

- 3 mai 2017 : dernier débat pour le 2ième tour, à la fin Marine Le Pen insinue qu'Emmanuel Macron a des comptes dans les paradis fiscaux. Dans quelques heures, les équipes de campagnes ne pourront plus rien publier

- on voit apparaître sur 4ch en même qu'on entend Marine Le Pen, comment peut-elle connaître cette rumeur ?

- On apprend que la rumeur vient de Russie, se propage vers le milieu Pro Trump, et c'est relayé sur les habitués de Russia Today et Spoutnick

- On constate la concomitance avec la fuite (avérée) relayée par 4ch, 9 go de messages confidentiels obtenue par phishing sur 5 membres, fuite relayée par wikileaks : macroleaks

- Il reste 3 heures : Emmanuel Macron demande aux médias de ne rien relayer des infos qu'ils n'ont pas eu le temps d'étudier

- Heureusement l'équipe Emmanuel Macron a un cran d'avance, ils avaient utilisé la technique du blurring qui consiste à insérer des fausses informations pour rendre l'ensemble inexploitable

- Mike Roger patron NSA révèle le rôle des Russes dans l'élection française

Le Brexit 23 Juin 2016, Surprise, le Brexit gagne au référendum : https://archive.org/details/lafabriquedufaux-brexit-2021-09-15_09.17.02

- Une véritable histoire de manipulation de l'opinion bâtie sur une fausse information : l'Angleterre envoie 350 millions de livres à l'Europe chaque semaine que l'on peut récupérer alors qu'il s'agit de 130 millions par semaine

- Une contrevérité fabriquée par un homme : Dominic Cummings diffusée intensément sur internet qui connait les mécanismes d'un référendum pour miser sur des sentiments et émotions, le chiffre n'a pas d'importance

- il lance le site Vote Leave (invest in the NHS) avant le lancement de la campagne alors que l'équipe du remain est encore avec les anciens arguments et la vérité est difficile à expliquer

- Face à David Cameron il convainc Boris Jonson qui porte le show en mentant éhontément même face à une commission parlementaire

- Cummings se tourne sur Facebook alors que la presse regarde twitter. Il a alors utilisé la publicité ciblée, il a besoin de données et se tourne alors vers AggregateIQ (ceux que l'on retrouvera dans le scandale dit Cambridge analytica)

- Il utilise ensuite les dark ads : publicités cachées dans Facebook : ceci permet d'influencer totalement anonymement, il dépense ainsi 98% des dépenses sur les réseaux.

<WRAP center tip 80%> Avec beaucoup d'argent et pas de morale, on peut faire beaucoup de dégâts : la post vérité est un défi pour nos sociétés.

- Nigel Farad avoue alors que les 350 millions à la NHS était faux

- Wyli révèle que les mêmes méthodes pour le Brexit et l'élection de Donald Trump

</WRAP>

Le scandale Cambridge Analitica https://archive.org/details/CommentTrumpAManipulLAmriqueARTE

Qanon https://archive.org/details/lafabriquedufaux-Pouvoir

- Présentation de l'émergence des membres de Qanon qui diffusent des nouvelles au sujet d'un complot international d'un groupe de pédophiles sataniques (l'état profond) qui dirige le monde et veut détruire. Ce sont des moines soldats prêts à tout. Seul Donald Trump peut les sauver.

- L'écosystème Qanon repose sur un algorithme qui existe pour des raisons économiques

Le Brésil de Jair Bolsonaro https://archive.org/details/lafabriquedufaux-Pouvoir

- Une milice digitale mise en place par le clan Bolsenaro basée sur Watsapp

- Thème de campagne :l'éducation sexuelle des enfants

- exploitation de son attentat à 30 jours des élections, tout va maintenant se passer sur les RS

<WRAP center tip 80%> Le pire est probablement à venir : c'est une attaque directe contre les démocraties, nous sommes dans une guerre informationnelle : https://archive.org/details/les-trolls-de-poutine-107710-044-a_202204 (4 min aux nouvelles récentes dans Arte.tv) </WRAP>

<WRAP center tip 80%> Le compolotisme repose sur la création d'une bulle de filtre

- Construire la fake news. * Constituer des profils et attentes du public visé (pas forcément légalement !).

- La publier dans un media payé sur le RS (il y a des variantes).

- Acheter au réseau une liste de membres cibles du RS.

- Les membres visés vont y croire et relayer la fake news, quand ils n'en inventent pas un complément, il y a inflation en ce domaine.

- Comme les convertis sont à l'affut, la nouvelle circule très vite et devient très difficile à infirmer.

- Plus la nouvelle a circulé, plus une recherche sur un moteur de recherche, en particulier Google search va faire pointer sur les sites au cœur de la conspiration, par exemple une recherche sur Trump a une forte probabilité de conduire à une page conspirationniste, créant ainsi une spirale centrée sur l'origine de la fake news.

Bulle de filtre les algorithmes ne renferment pas, ils orientent

</WRAP>

Nous connaître

| <fs x-large> L'origine biologique de nos comportements </fs> |

Ces connaissances sont de plus en plus confirmées par les recherches en neuropsychologie, notamment grâce aux outils qui permettent de voir avec une grande précision quelle zone du cerveau s'active en fonction d'un stimulus externe (IRM).

Au cœur de notre cerveau, il y a une zone de plaisir bien identifiée le striatum qui lorsqu'il reçoit certaines stimulations émet une dose de dopamine, l'hormone qui provoque une sensation de plaisir pour une courte durée. Les stimuli sont relatifs à la nourriture, au sexe (reproduction), au pouvoir (les dominants ont la meilleure part), à l'homéostasie (minimum d'effort pour un maximum d'effet) et à l'information (garante du succès), ce sont ceux qui concernent les pulsions de la vie et les conditions de survie d'un organisme dans son environnement, qui ont permis de vivre et d'évoluer. Quand le striatum est stimulé, il nous pousse à en redemander.

Ce mécanisme s'est révélé très efficace dans un monde de ressource rare, mais il est en défaut quand les inventions du cortex cérébral, outils et maîtrise des énergies et des informations (internet) ont créé un monde de la pléthore.

L'intelligence qui a permis la réalisation de cette société de l'abondance est faite par le cortex cérébral qui est capable d'anticiper. Malheureusement, dans nos actions quotidiennes, il est occulté par le striatum. Dans ce nouveau monde, le striatum pousse de plus en plus de consommation à la surconsommation de nourriture (on devient obèse), de sexe (plus du tiers du trafic internet est consacré à la porno), à la recherche d'une nouvelle marque de pouvoir, de plaisirs luxueux (voyages à l'autre bout du monde) et au désir sans fin de nouvelles (le scolling sur nos téléphones). Et ceci sans se préoccuper des effets à long terme.

Pire, dans un monde ou va très vite, on perd notre capacité d'attendre.

Les contradictions entre l'effet des stimuli sur le cortex cérébral et le striatum est détecté par le cortex cingulaire antérieur, ce qui déclenche une hormone du stress qui peut être calmée par une vision cohérente et partagée du monde et de la société.

Visionnement très fortement recommandé (30 minutes) https://www.youtube.com/watch?v=FzJai2Il3OM (49 minutes, les 20 premières minutes reprennent le précédent, min 44 théorie du complot) https://www.youtube.com/watch?v=jrdLIRh3na0

<WRAP center important 80%> J'ai trouvé ces idées très utiles et assez convaincantes pour comprendre nos comportements et envisager d'agir bien qu'elles soient contestées. On trouve une présentation de Sébastien Bohler ici, c'est un vulgarisateur scientifique ayant une solide formation et un conférencier très apprécié.

On lui reproche que ses simplifications théoriques de vulgarisateur sont utilisées par différents courants opposés idéologiques, particulièrement en ce qui concerne le sexe.

Les principales critiques portent sur la relation qu'il établit entre les pulsions et l'évolution ainsi que le manque de mise en perspective sociale (comme l'éducation ou les normes), des confusions entre domaines scientifiques spécialisés, ainsi que quelques mauvaises interprétations des études citées (notamment en ce qui concerne la pulsion sexuelle, voir et auss).

</WRAP>

| <fs x-large> L'addiction </fs> |

- Un bon résumé complet : https://autonomieparleslivres.com/civilisation-poisson-rouge-bruno-patino-internet/

- Quelques entrevues

| <fs x-large> Rumeurs </fs> |

Une rumeur est un phénomène de transmission large d'une histoire à prétention de vérité et de révélation par tout moyen de communication formel ou informel. Cette définition recouvre :

- les fausses informations (fake news)

- les préjugés

- la propagande

- le canular

- certaines formes de théorie du complot (ex: les Protocoles des Sages de Sion)

- la légende contemporaine ou légende urbaine

- la communication virale (dite marketing viral)

https://fr.wikipedia.org/wiki/Rumeur

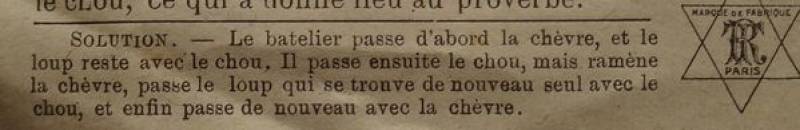

Ce n'est pas nouveau. En 1816, Rossini décrit dans Le barbier de Séville la création et le lancement d'une calomnie dans l'air La calumnia è un venticello (Carlos Feller : Bartolo, Robert Lloyd : Basilio, Stuttgart Radio Symphony Orchestra, Gabriele Ferro : Direction musicale, 1988)

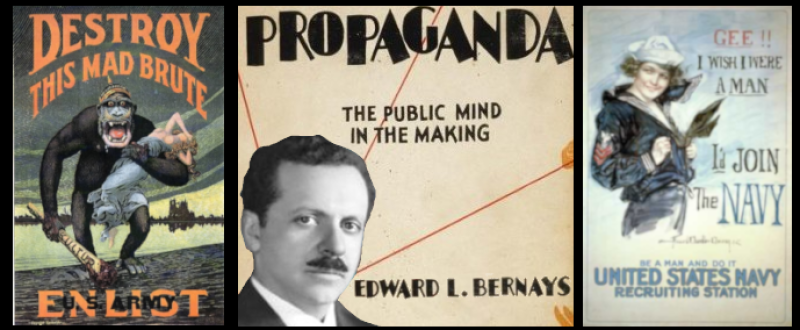

| <fs x-large> Propagande </fs> |

<wrap em>Comment manipuler les opinions pour convaincre les masses à des fins politiques ou commerciales</wrap>

<wrap em>Comment manipuler les opinions pour convaincre les masses à des fins politiques ou commerciales</wrap>

<WRAP center tip 80%>

<WRAP center tip 80%>

- Même quand le marionnettiste avoue, les gens ne peuvent pas s'en protéger

- Le propagandiste n'a pas de responsabilité idéologique

- La liberté de la propagande pose un problème pour la démocratie

- Les riches et les dictateurs ont plus de chance de gagner

</WRAP>

- Normand Baillargeon : Légendes pédagogiques, Essai Libre, 2013, ISBN 978-2-923338-68-2

| <fs x-large> Complotisme </fs> |

S'intéresser au complotisme, c’est rentrer en terrain miné dans lequel les couteaux fusent et les critiques acrimonieuses s'entrecroisent. On peut cependant établir quelques jalons ou balises.

Le récent petit livre de Pierre-André-Taguieff Les théories du complot, Que sais-je? 2021 est bien utile, en particulier son ch IX, les cinq règles de la pensée conspirationniste

- Rien n'arrive par accident

- Tout ce qui arrive est le résultat d'intentions ou de volontés cachées

- Rien n'est tel qu'il paraît

- Tout est lié ou connecté, mais de façon occulte

- Tout ce qui est officiellement tenu pour vrai doit faire l'objet d'un impitoyable examen critique

<WRAP center tip 80%>

- Les personnes qui se sentent brimées, trompées par les politiciens, les médias ou les scientifiques sont les plus susceptibles d'être sensibles aux complots.

- Les complots offrent une solution simple à leur angoisse en leur procurant la sensation qu'eux ont raison contre tous les autres.

- Si les complots exploitent le même fond idéologique (https://en.wikipedia.org/wiki/Illuminati), ils sont créés intentionnellement par des individus ou des petits groupes.

</WRAP> Voir la page complotisme

https://archive.org/details/la-pandemie-un-terreau-pour-le-complotisme https://archive.org/details/lopium-des-imbeciles https://www.conspiracywatch.info/theories-du-complot-11-questions-a-pierre-andre-taguieff-1-4_a1097.html https://www.conspiracywatch.info/

Pour chacun de nous, comment se protéger de l'intrusion et de la surveillance sur internet

<WRAP center tip 80%> L'univers virtuel ressemble à l'univers concret que l'on connait. On devrait s'en inspirer :

- Protéger notre bien en en limitant l'accès

- Se prémunir des risques avec des pratiques et du matériel de sécurité

- Se protéger en ne fréquentant pas les zones dangereuses et en limitant ses traces

- Prévenir les risques et s'assurer contre les risques

</WRAP>

<WRAP center important 80%>

- C'est une difficulté technique qui peut s'apprendre et être sous-traitée

- Chaque composante, chaque logiciel est susceptible de faire l'objet d'une attaque

- Le danger ce sont les données qui sortent de nos ordinateurs, avec notre accord ou par malveillance

- Nos traces inconscientes que l'on laisse dans vos navigations nous dévoilent

- Beaucoup de petites traces rassemblées donnent beaucoup d'information

</WRAP>

| <fs x-large> Protéger notre bien en limitant l'accès à nos données</fs> |

<fs large>Bloquer les accès par mot de passe</fs>

Un bon mot de passe est

Un bon mot de passe est

- SECRET : connu que de ceux qui sont autorisés, et de plus il doit être protégé des yeux indiscrets

- difficile à deviner et assez grand

- comporte au moins 8 caractères

- comprend si possible des chiffres, minuscules, majuscule et certains caractères spéciaux

- idéalement est facile à mémoriser

- changé périodiquement

- n’est utilisé que pour un seul usage, si le site est compromis lui seul est compromis

<WRAP center tip 90%> <block 80:10:white;black;0px solid black;Arial, Helvetica, sans-serif/12pt>

- Astuces :

- la passe-phrase : 3 ou 4 mots du dictionnaire choisis au hasard

- pour les infos de récupération

- Mentir pour chaque usage

- mais s'en souvenir

- Utilisez un portefeuille de clés partagé entre vos différents matériels, il doit être de confiance, par exemple :

- Bitwarden https://bitwarden.com/

- Celui de firefox en créant un mot de passe principal

- Celui de votre système d'exploitation

</block> </WRAP> https://www.cnil.fr/fr/les-conseils-de-la-cnil-pour-un-bon-mot-de-passe https://culture-informatique.net/comment-bien-choisir-mots-de-passe/ <WRAP center tip 80%> Pour tester la solidité d'un mot de passe https://bitwarden.com/password-generator/ Plus le mot de passe est long, mieux il protège, d'où l'intérêt des passe-phrases et des portefeuilles. Mais encore faut-il que le mot de passe utilisé pour accéder à un service externe ne circule pas sur internet. </WRAP> https://theconversation.com/cryptographie-a-quoi-servent-les-nombres-aleatoires-178699

<fs large> Authentification: certificat électronique </fs> <WRAP center info 80%> Ne pas confondre certificat et mot de passe, un certificat est associé à un compte lors de sa création afin de s'assurer que la communication est faite avec la bonne personne. </WRAP>

- Un certificat électronique (aussi appelé certificat numérique ou certificat de clé publique) peut être vu comme une carte d'identité numérique. Il est utilisé principalement pour identifier et authentifier une personne physique ou morale (un service sur un serveur), mais aussi pour chiffrer des échanges (avec une banque par exemple).

- Il est signé par un tiers de confiance qui atteste du lien entre l'identité physique et l'entité numérique (virtuelle).

- Un certificat électronique est un ensemble de données contenant :

- au moins une clé publique ;

- des informations d'identification, par exemple : nom, localisation, adresse électronique ;

- au moins une signature (construite à partir de la clé privée) ; de fait quand il n'y en a qu'une, l'entité signataire est la seule autorité permettant de prêter confiance (ou non) à l'exactitude des informations du certificat.

https://fr.wikipedia.org/wiki/Certificat_%C3%A9lectronique

<fs large>La double identification</fs>

La double identification, authentification à deux facteurs (A2F)1, authentification à double facteur ou vérification en deux étapes (two-factor authentication en anglais, ou 2FA) est une méthode d'authentification forte par laquelle un utilisateur peut accéder à une ressource informatique (un ordinateur, un téléphone intelligent ou encore un site web) après avoir présenté deux preuves d'identité distinctes à un mécanisme d'authentification. Elle est de plus en plus répandue et contraignante, mais elle augmente la sécurité de manière importante. Elle est devenue possible et acceptable avec l'usage très répandu des téléphones cellulaires.

<fs large> Blocage ou filtrage par pare-feu (firewall) </fs>

Un pare-feu (de l'anglais firewall) est un logiciel et/ou un matériel permettant de faire respecter la politique de sécurité du réseau, celle-ci définissant quels sont les types de communications autorisés sur ce réseau informatique. Il surveille et contrôle les applications et les flux de données (paquets).

https://fr.wikipedia.org/wiki/Pare-feu_(informatique)

| <fs x-large> Se prémunir des risques avec des pratiques et du matériel de sécurité </fs> |

<fs large> Sécuriser les connexions pour parer aux écoutes (https, le cadenas)</fs>

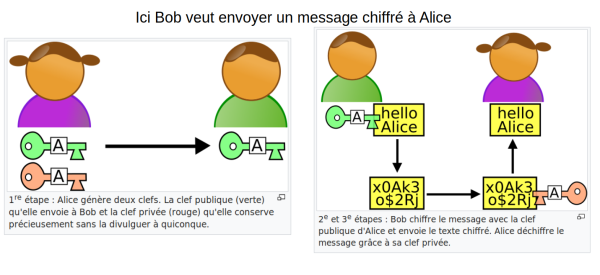

- Le chiffrement vise à interdire la lecture non autorisée, il y en a 2 types

- Symétrique : la même clé chiffre et déchiffre

- Asymétrique avec une paire de clés : une clé chiffre, l'autre déchiffre

- Le chiffrement est réalisé par un programme met en œuvre un algorithme contrôlé par une clé en entrée (parfois aussi appelé mot de passe ou passe-phrase) pour chiffrer et déchiffrer

- La clé privée ne doit pas être diffusée ni perdue (comme pour un mot de passe)

https://fr.wikipedia.org/wiki/Cryptographie_asym%C3%A9trique

https://fr.wikipedia.org/wiki/Cryptographie_asym%C3%A9trique

- En navigant, utiliser les sites qui ont des connexions sécurisées : https et non http, présence du cadenas dans la barre de navigation. Mais attention, ceci ne garantit que la communication, pas le site. Ainsi, l'accès à gmail est sécurisé, ce qui n'empêche pas Google d'utiliser vos messages pour mieux vous connaître.

- Mettre à jour son navigateur, les vieilles versions ne respectent pas les nouveaux protocoles de sécurité

- Éviter d'accéder aux sites qui n'ont pas une bonne sécurité à moins d,avoir de bonnes raisons

- Privilégier l'usage du navigateur pour accéder aux serveurs aux applications, car elles ne donnent pas le contrôle que permet un navigateur

Remarque : Chiffrement ou cryptage, c'est la même chose, mais cryptage est un angélisme

| <fs x-large> Se protéger en ne fréquentant pas les zones dangereuses et en limitant ses traces</fs> |

* Filtrer les sorties

- Ce qui est dangereux pour la vie privée, c'est ce qui sort de son appareil (ordinateur ou tel) et non ce qui rentre (sauf bien sûr ce qui sert à nous espionner, en exfiltrant nos données)

- Ne pas laisser de traces non désirées

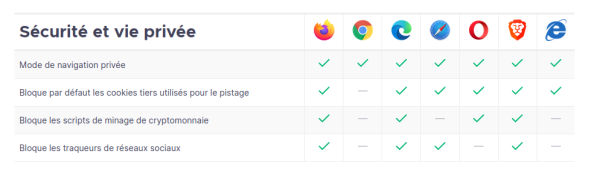

- Bien choisir son navigateur, et bien configurer les règles de sécurité et protection de la vie privée, en particulier effacer les cookies, les caches et les historiques navigations en fonction du risque et du confort que l'on accepte ou pas.

- Chiffrer ses documents

- Privilégier les logiciels libres, il y en a beaucoup et sont de plus en plus compatibles avec les logiciels problématiques en regard de la vie privée.

- Utiliser un VPN de confiance, si c'est gratuit ça ne l'est probablement pas, le nouveau service de firefox est intéressant (j'utilise https://www.privateinternetaccess.com/ depuis des années)

| <fs x-large> Prévenir les risques et s'assurer contre les risques</fs> |

Logiciels

- Désinstaller tous les logiciels inutiles que vous pouvez limiter

- Porter attention aux règles de sécurité de sa plateforme et de chacun des logiciels installés

- N'installer que les logiciels dont on a vraiment besoin

- <wrap em>Pour chaque service, un logiciel ou fournisseur différent dans la mesure du possible</wrap>

- navigateur autre que celui des GAFAM, mon choix Firefox, par défaut de temps en temps Chromium (comme je suis avec Linux, je n'ai pas installé chrome et évidemment pas eu à le désinstaller)

- GPS : open street map

- telegram

- courriel, qu'il soit gratuit ou payant, éviter les GAFAM: mailbox.org ou protonmail

- jami pour les communications de personne à personne

- nextcloud

- services de confiance (CHATONS, voir framasoft)

- telegram

- Et pourquoi pas s'autohéberger par exemple avec Yunohost comme nous le faisons avec https://linuq.org/. C'est un beau projet pour des étudiants conscients et solidaires.

Bonnes pratiques

- S'assurer d'une bonne protection à jour contre les virus informatique

- Faire des mises à jour régulièrement pour parer aux intrusions malveillantes (boucher les trous de sécurité)

- Protection contre les prises en otage de nos données (et toutes sortes d'accident) : faire des copies dites de sécurité : backups

<WRAP center important 80%> <fs medium>Toute protection a un inconvénient, elle est plus ou moins fastidieuse, mais c'est un prix inévitable</fs>

<fs medium>Il y a des limites : si on utilise un “bon courriel” l'effet est très limité si nos correspondants utilisent les GAFAM</fs> </WRAP>

Une situation de double contrainte

<WRAP center box 80%>

| <fs large>Témoignage d'un artiste peintre</fs> |

Pour un usage courant, on peut effectivement arriver à contourner l'emprise des grosses sociétés comme Google ou Facebook, ce qui est vraiment énervant, c'est que presque toutes les professions utilisant Internet pour leur promotion en ont maintenant besoin pour leur propre pub, car énormément de gens ne regardent plus que leurs réseaux et n'ont pas la patience de faire des recherches quand ils cherchent quelque chose. On ne peut difficilement éviter s'avoir une page pro sur Facebook parce que c'est plus facile à faire et ça revient moins cher qu'une autre solution.

J'ai voulu me retirer de Facebook, je l'ai annoncé dans mes posts en demandant aux gens de se reporter sur mon abonnement newsletter il y a 1 mois : eh bien d'abord je n'ai eu que 2 inscriptions aux newsletters de mon site, plein de gens me disant qu'ils ne me suivaient que sur Facebook. Mais bien plus grave, Facebook m'impose pour arriver à me désinscrire à effacer un à un tous mes abonnés (es) en me désinscrivant en dernier, ce qui est pratiquement impossible, car il me faudrait des mois à temps plein. C'est très simple sur ce réseau social d'avoir des milliers d'abonnés, mais pas de s'en retirer.

Aussi, j'ai basculé un groupe monté il y a des années en groupe privé où il faut répondre à un questionnaire pour y entrer et seuls les “acceptés” peuvent y publier. Mais pour supprimer le groupe, c'est comme pour supprimer mon compte, et il y a d'autres conséquences techniques comme pour la réalité virtuelle. </WRAP>

|  |

| https://fr.wikipedia.org/wiki/Paradoxe_de_l%27%C3%A2ne_de_Buridan | https://blogmfa.fr/fr/content%3Al-eau-du-bain |

| https://www.expressions-francaises.fr/expressions-l/400-l-ane-de-buridan.html |

Pour s'informer :Double_contrainte

<WRAP center tip 80%>

| <fs large> Internet et les réseaux sociaux</fs> |

Pour ceux qui en bénéficient, le public :

- Les réseaux sociaux se sont imposés pour de bonnes raisons :

- c'est gratuit et c'est facile à utiliser

- ça rend service

- c'est le fun à utiliser

- Mais

- c'est addictif

- cela amplifie les manœuvres nocives comme le complotisme et la propagande

- c'est une fabrique de crétins digitaux comme documenté dans le livre de Michel Desmurget

- il contribue à l'essor du consumérisme et de l'individualisme

- c'est une perte de mémoire sociale et historique

Pour ceux qui en profitent, les marchands :

- c'est efficace et économique

- c'est le meilleur moyen pour toucher un public cible

- c'est accessible pour tous

- mais c'est :

- devenir captif et subir les effets d'un monopole

- participer contre son gré aux effets nocifs d'internet

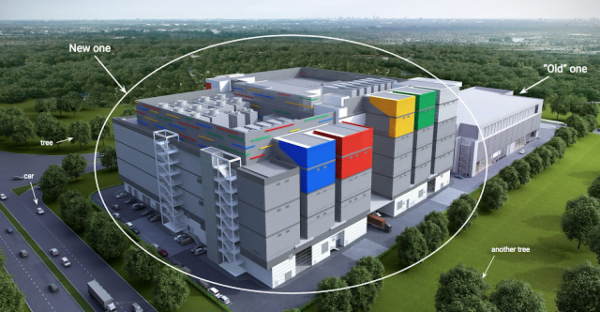

Et on s'aperçoit que le virtuel, consomme beaucoup d'énergie (les centres de données produisent autant de C02 que le trafic aérien; utiliser de l'électricité de source renouvelable ne résout pas le problème, car c'est autant de moins que pour les autres usages). </WRAP>

Se protéger de nos comportements et des autres : plus aisé à dire qu'à faire !

|  |

|

|

| <fs medium>Le moyen (bateau) ne suffit pas, il faut imaginer une stratégie et la mettre en action</fs> | |

<WRAP center tip 80%> <fs medium> Le logiciel libre est-il encore le bon bateau dont on rêvait à la naissance d'internet? Si oui, il faut inventer une stratégie qui a fait défaut</fs>

- Le logiciel libre donne à chaque utilisateur le contrôle de son fonctionnement : oui, mais il faut alors qu'il soit directement en charge du logiciel, ce qui est rarement le cas.

- Les GAFAM utilisent beaucoup de logiciel libre et y contribuent, mais comme ils ne le distribuent pas en l'installant sur leurs serveurs, ils peuvent le modifier à notre encontre. Protéger les contraintes d'usage d'un logiciel ne peut pas être satisfait par une licence qui se limitent à contrôler la redistribution du logiciel. Par contre, les GAFAM y contribuent pour des raisons purement économiques.

- Le problème ce sont les collectes, traitement et communications des informations dans l'internet, pas les logiciels en eux-mêmes

- La frontière entre les médias et internet est floue

- Toute personne peut devenir un producteur d'information

en 2017 face à cette évolution j'avais réfléchi à ce que pourrait être une informatique éthique

17 mars 2022 : Les 27 pays européens signent une déclaration commune « sur les valeurs et défis communs aux administrations publiques européennes »</WRAP>

| <fs x-large> Imaginer une stratégie </fs> |

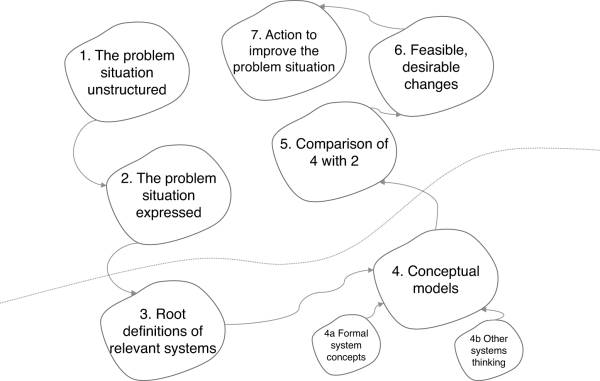

Comment contrer les comportements que l'on juge à bon droit nocifs à court et long terme est un problème très complexe et non structuré. Au début des années 80 Peter Checkland, professeur de l'Université de Lancaster, a proposé une méthode qu'il a appelée Soft System Methodologie (SSM) pour affronter ces situations (elle a été largement utilisée et enseignée pour la conception et la réalisation de grands systèmes d'information comme ceux de la santé en Angleterre).

|  |

| <fs medium>les étapes 1,2,5,6,7 sont dans le monde réel; les étapes 3 et 4 sont dans le monde des pensées</fs> | |

Cette méthode n'a rien de très surprenant, on y voit classiquement : identifier le problème, ce que l'on veut ou doit changer (recherche de l'objectif) et faire un plan pour l'action. Ce qui est particulier dans cette méthode, c'est l'identification de deux domaines : la réalité et le monde des pensées ainsi que leur articulation. En l'abordant on peut regrouper certaines étapes.

<WRAP center tip 80%> La beauté de cette méthode, c'est qu'elle permet de s'attaquer à la complexité avec des moyens pas trop compliqués tout en ne réduisant pas la complexité à une simplicité réductive. </WRAP>

Étape 1 et 2 : La situation problématique et l'expression du problème

- La situation est celle qui vient d'être décrite

- Il n'est pas question de se passer d'internet

- Nous sommes dans une guerre informationnelle mondiale

- La centralisation du contrôle de l'information qu'elle soit le fait d'entreprises multinationales privées ou les états

- apporte les moyens de réécrire l'histoire

- favorise la propagation des fake news et de la haine

- favorise les groupes qui connaissent leur fonctionnement et ont les moyens financiers

- Nous entraine à la surconsommation

- Les GAFAM ne se réguleront pas d'eux-mêmes : elles n'envisagent pas de changer de modèle d'affaire qui est celui de l'économie de surveillance

- La conscience du risque démocratique dans les pays non soumis à une dictature est faible

- Les hommes politiques manquent de culture informatique et les grandes entreprises en profitent

Étape 3 et 4 : Ancrage et Modèles conceptuels C'est l'ancrage du problème qui ressort de l'analyse qui conduit aux choix des modèles pour construire une stratégie Ancrage

- La situation résulte essentiellement de nos comportements

- Le problème est collectif, il ne peut pas être réglé individuellement (ce qui implique le recours à des actions collectives )

- Choix entre démocratie et dictature, je choisis la démocratie

- Internet tel qu'il est n'est pas la cause, tout comme qu'une arme n'est pas la cause de la barbarie

- Situation de double contrainte, ce qui fait que souvent les solutions, pour corriger une, aggravent une autre : exemple, interdire une fake news confirme pour ceux qui y adhèrent la réalité du complot.

Modèles

- Le fonctionnement du cerveau humain

- striatum - cortex

- l'empathie et les nudges

- Les modèles démocratiques

- le modèle du logiciel libre

- les coopératives

- Le modèle d'économie libérale consumériste basé sur la croissance et la consommation d'énergie

- La double contrainte

Étape 5 et 6 : comparaison entre 4 et 2 et les changements désirables la comparaison permet de fixer des objectifs à l'action

- Privilégier la valorisation du sens, des connaissances, de l'empathie

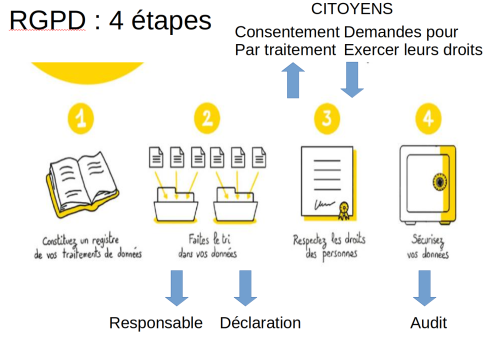

- Règlementer les collectes et usages de l'information

- Contrer le monopole des GAFAM

- Créer une prise de conscience collective et contrer le complotisme et la propagande

- améliorer la culture numérique

- favoriser et créer les groupements de citoyens (évidemment pas les complotistes !)

- former les esprits à la critique

- éveiller et former à l'éthique

- rendre la culture importante et essentielle, soutenir les organisations culturelles et les artistes

Étape 7 : Actions pour améliorer la situation C'est dans le modèles que l'on trouve les actions : en voici quelques unes

- Le plan d'action doit être flexible et évolutif, il est certain que l'internet de demain s'avérera aussi différent que celui des débuts ainsi que celui d'aujourd'hui. Les logiciels libres disponibles permettent les changements désirables. L'organisation d'internet permet les changements désirables

- Urgent faire en sorte que la prise de conscience soit la plus répandue possible

- Commençer par soi-même

- se créer des limites et se discipliner

- S'imposer un esprit critique en acceptant la pluralité d'information

- Aller vers l'information et non la subir

- Ne pas commenter et relayer une information que l'on n'a pas lue et validé soi-même

- Renforcer le pouvoir des états pour promulguer les lois corrigeant les dérives des GAFAM en

- contrôlant leur modèle d'affaire

- imposant une limite aux données qu'ils collectent

- interdisant la collecte des données de traffic

- limitant les volumes des centres de données

- imposant la possibilité de migration vers une autre plateforme

- Quelques idées à explorer

- Censure : une idée pour ne pas cesurer les medias, imposer à chaque media d'annoncer clairement ses couleurs, un peu comme pour les limites d'âge pour les films

- Trouver un moyen de limiter le temps d'écran des enfants (autre que la Chine) et rendre moins attractif les réseaux

- Limiter les possibilités des influenceurs (comme déballer un diner Mc Donnald) : un tag obligatoire détecté par les filtres parentaux

- Imposer le N&B pour les pubs

- Limiter la haute définition

- Poursuivre et amplifier les recommandations pour chaque individu (précentées auparavant)

- Séparer les activités familiales des activités publiques. Les activités publiques devraient être traitées comme des medias. Les activités privées entre amis et familiale pourraient alors être prises en charge par des plateformes communautaires de taille limitée : ce serait une barrière très efficace contre les conspirationistes.

- Priorité sur l'éducation : on peut se passer de Zoom, il y a des solutions. Même chose pour les documents.

- Une piste très intéressante et praticable : Entendu après coup à radio canada de #13 avril : https://ici.radio-canada.ca/ohdio/premiere/emissions/penelope/segments/entrevue/397745/bien-etre-developpement-personnel-bonheur

| <fs x-large> La guerre en Ukraine nous force à réfléchir </fs> |

| La vérité, arme secrète de la démocratie |

la_verite_arme_secrete_de_la_democratie_philosophie_magazine.pdf | }}

| Un exemple de ce qu'est la télévision officielle, seule autorisée en Russie |

Ajouté le 7 avril, la lettre de philosophie magazine : faut-il_parler_avec_un_alien_👽.pdf | }}

La machine à Trool russe :https://archive.org/details/les-trolls-de-poutine-107710-044-a_202204 (extrait récent du journal de nouvelles, 4 min)

En Russie la fuite des informaticiens, il n'y a pas que les artistes Environ 70 000 informaticiens ont déjà quitté la Russie, et quelque 100 000 autres pourraient faire de même, a rapporté mardi l’agence de presse russe Interfax. Selon l’Association russe des communications électroniques, citée par Interfax, cette « deuxième vague » d’émigration n’est freinée que par les sanctions, le coût élevé du logement et le prix des billets d’avion. Une experte dans le domaine a ainsi expliqué que les programmeurs russes étaient largement connectés à l’Occident, qu’« une telle démolition du système les fait trembler » et donc qu’ils « ont besoin d’être rassurés ». Pour contrer cet exode, le gouvernement russe exemptera d’impôt et d’inspection toutes les entreprises informatiques durant trois ans et offrira un « sursis à la conscription militaire » à leurs employés https://www.ledevoir.com/monde/europe/689865/guerre-en-ukraine-que-retenir-du-27e-jour-de-guerre-en-ukraine

| <fs x-large> Quelques solutions et outils </fs> |

Bruno Patino :

- 4 combats

- Combattre les fausses idées (autorégulation par le marché, négociation)

- Imposer une négociation sur des normes d'application

- Réfléchir au cadre juridique

- Développer des offres numériques

- 4 ordonnances

- Sanctuariser (espaces)

- Préserver (temps)

- Expliquer

- Ralentir

La loi : exemple le RGPD en Europe

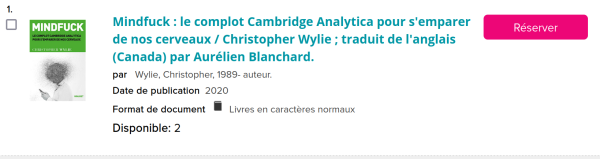

Les alerteurs : exemple Christopher Wylie

Mindfuck: Christopher Wylie: peut-être que l'espoir face à ça va venir des marginaux. Pour réussir son alerte, aide de femmes professionnelles. Sortir du placard: analogie avec les LGBTQ. Se fait généralement avec des gens marginaux. wallie.pdf

Écouter les grands esprits https://www.cadtm.org/Quand-Einstein-appelait-fascistes-ceux-qui-gouvernent-Israel-depuis-44-ans

Fermer ses comptes et s'abstenir https://framablog.org/2022/03/30/fermer-ses-comptes-et-respirer/ https://ici.radio-canada.ca/nouvelle/1869779/applis-autos-onstar-vie-privee

Couper internet ou les câbles https://www.ledevoir.com/opinion/idees/690399/histoire-se-souvenir-de-la-guerre-d-espagne-pour-eclairer-le- https://www.arte.tv/fr/videos/103958-149-A/28-minutes/ :LES CABLES

https://www.ledevoir.com/auteur/pierre-trudel

La catastrophe climatique et internet Jancovici, Blain : Le monde sans fin Le monde sans fin, Jean-marc Jancovici , Christophe Blain, Éditeur DARGAUD

Vient tout juste de sortir en France, une BD de 200 pages : un bijou de pédagogie que tout le monde devrait lire. Jean-marc Jancovici sait de quoi il parle (c'est le créateur du bilan carbonne) et il est un pédagogue hors norme et un débatteur redoutable, il est difficile de contredire son discours rigoureux et documenté. Le texte est magistralement organisé et les dessins de Christophe Blain le prolongent d'une manière lumineuse au point que l'on a plaisir à la lecture. On y prend conscience de la complexité, des racines et de la rapidité de la création de cette situation de crise qui ne peut être résolue que par de profonds changements. Il n'existe pas de baguette magique, mais si on ne fait rien, on n'aimera pas ce qui arrivera, comme l'image la métaphore du mur. Toutefois, on peut imaginer des correctifs, pour cela il faut commencer par une prise de conscience et comprendre l'évolution de la crise, c'est l'objet des premiers chapitres qui nous montrent que notre bien-être est le résultat de la mise au travail des énergies fossiles. Mais voilà, il y a des effets collatéraux, comment les éviter sans sacrifier notre bien-être moderne, c'est l'objet du dernier chapitre qui propose une démarche pragmatique : il y a de l'espoir, mais ce n'est pas gagné. Il faut agir vite, mais la réalité de nos comportements résiste. Le nucléaire pour eux c'est la “moins pire” des options à court et moyen terme.

S'équiper intellectuellement

Je vous recommande fortement le petit cours d'autodéfense intellectuelle de Normand Baillargeon, je le recommandais à tous mes étudiants. Il est aussi utile pour lire intelligemment la presse et les revues que pour avoir du succès dans vos travaux qui demandent réflexion. On ne regrette jamais d'avoir l'air moins nono !

Je vous recommande fortement le petit cours d'autodéfense intellectuelle de Normand Baillargeon, je le recommandais à tous mes étudiants. Il est aussi utile pour lire intelligemment la presse et les revues que pour avoir du succès dans vos travaux qui demandent réflexion. On ne regrette jamais d'avoir l'air moins nono !

Il est disponible ici en audio :

https://ici.radio-canada.ca/premiere/livres-audio/societe/105752/petit-cours-dautodefense-intellectuelle

Et si vous avez vraiment besoin de vous défouler et êtes à court de vocabulaire pour répondre à des bêtises https://lorembarnak.com/