−Table des matières

Les faits sur la sécurité et la désinformation sur Internet et les réseaux sociaux

<WRAP center round todo 60%> En chantier jusqu'au dernier moment ! </WRAP>

<WRAP center round info 60%> <fs large> À ses débuts internet était un réseau LIBRE conçu pour tous, la confiance régnait. Les choses ont bien changé et maintenant on doit se protéger et lutter contre de nombreuses activités malveillantes. Le logiciel libre y joue un rôle essentiel, mais il est en même temps solution et cause, tout comme la liberté d'expression.</fs> </WRAP>

<WRAP center round info 60%> Cette présentation s'adresse à tous les utilisateurs d'internet et des réseaux sociaux conscients des problèmes de sécurité et de mal-information : ceux qui les découvrent et s'en inquiètent et ceux qui les connaissent et doivent alerter et répondre aux préoccupations de ceux qui ne les méconnaissent.

Elle concerne des personnes qui veulent protéger leurs droits de citoyens à leur vie privée et non celles qui veulent agir cachées. L'anonymat complet est très difficile à obtenir dans internet aujourd'hui.

<wrap em>Ici, elle est organisée pour lancer la discussion sur Que peut faire un libriste face au défi du terrain miné qu'est devenu internet au cœur de l'inévitable société numérisée?</wrap> </WRAP>

Prolégomène : Quoi protéger de quoi ?

<fs large>Il en va de la sécurité dans internet et les réseaux sociaux comme dans notre monde habituel. Dans un village où tout le monde se connait et se fait confiance on ne ferme pas sa porte à clé (ou on la laisse sous le paillasson), mais progressivement avec l'urbanisation et l'augmentation de la population , quand on prend conscience de l'existence de malveillants, on ne peut plus faire confiance aux inconnus et l'on se barricade et installe des systèmes de surveillance. </fs>

Connaître Internet

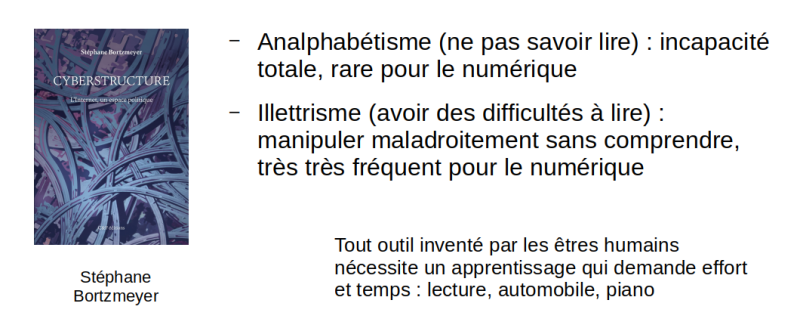

<fs large>Pour régler un problème, encore faut-il le connaître et le reconnaître</fs>

https://www.youtube.com/watch?v=zebUYrjIj2Y (une conférence de 2 heures : imternet)

https://www.bortzmeyer.org/ son blog pour les spécialistes

https://www.youtube.com/watch?v=zebUYrjIj2Y (une conférence de 2 heures : imternet)

https://www.bortzmeyer.org/ son blog pour les spécialistes

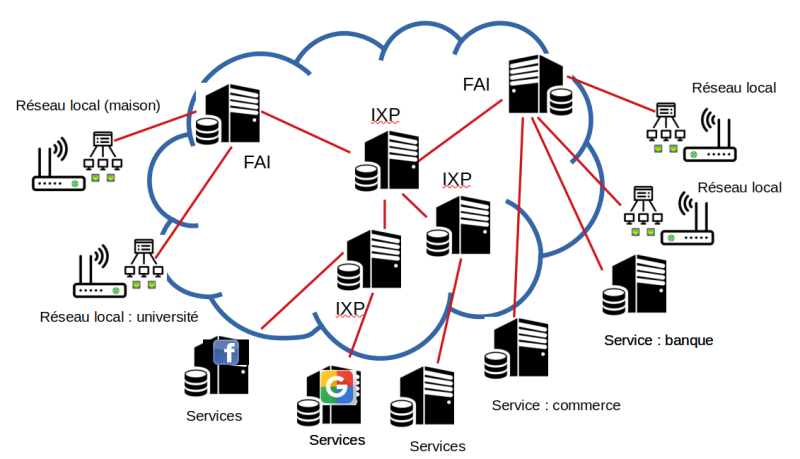

Réseau mondial

<fs large>Un immense réseau mondial de milliers de réseaux avec des millions d’ordinateurs : des logiciels qui parlent à des logiciels</fs>

<WRAP center round tip 60%>

Un grand principe : tout ordinateur peut s'adresser à tout autre ordinateur connecté et le réseau est transparent.

</WRAP>

<WRAP center round tip 60%>

Un grand principe : tout ordinateur peut s'adresser à tout autre ordinateur connecté et le réseau est transparent.

</WRAP>

https://culture-informatique.net/comment-ca-marche-internet/

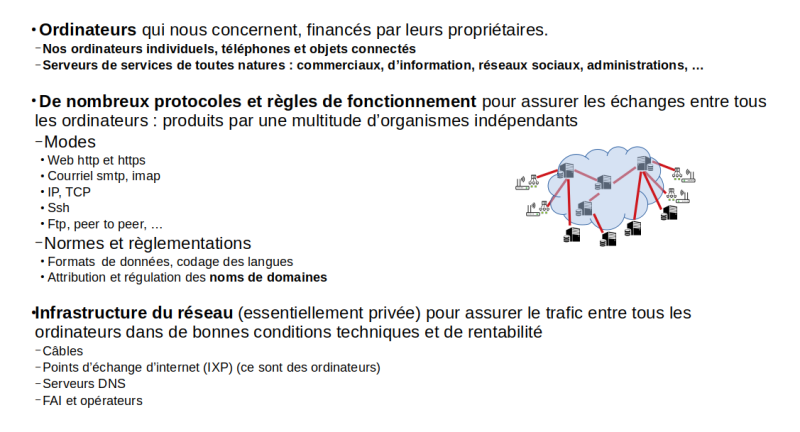

3 couches

<fs large>Un gigantesque système organisé en trois couches</fs>

<WRAP center round tip 60%>

Complexité : se protéger dépend du ou des protocoles utilisés

</WRAP>

<WRAP center round tip 60%>

Complexité : se protéger dépend du ou des protocoles utilisés

</WRAP>

https://culture-informatique.net/les-services-sur-un-serveur-niv1/

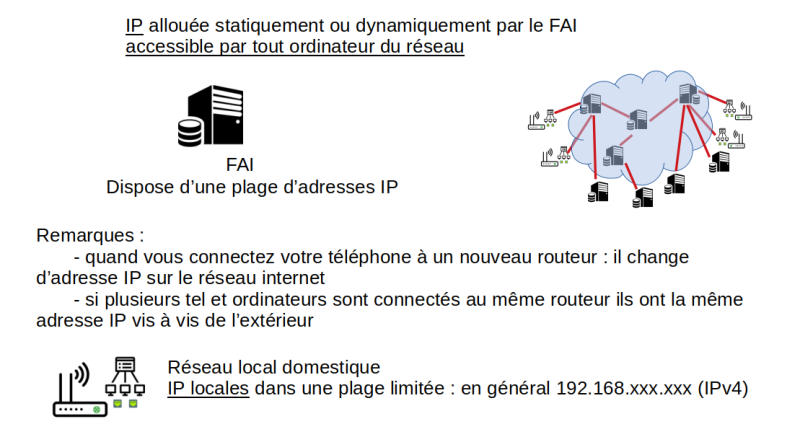

IP

<fs large>Réseau, l’adressage : il faut une adresse unique pour pouvoir accéder à chaque ordinateur connecté à un moment donné </fs>

<WRAP center round tip 60%>

Complexité : un même ordinateur peut utiliser différentes adresses IP pour se connecter à internet et la même adresse IP peut servir plusieurs ordinateurs.

</WRAP>

<WRAP center round tip 60%>

Complexité : un même ordinateur peut utiliser différentes adresses IP pour se connecter à internet et la même adresse IP peut servir plusieurs ordinateurs.

</WRAP>

https://culture-informatique.net/c-est-quoi-une-adresse-ip-niv1/

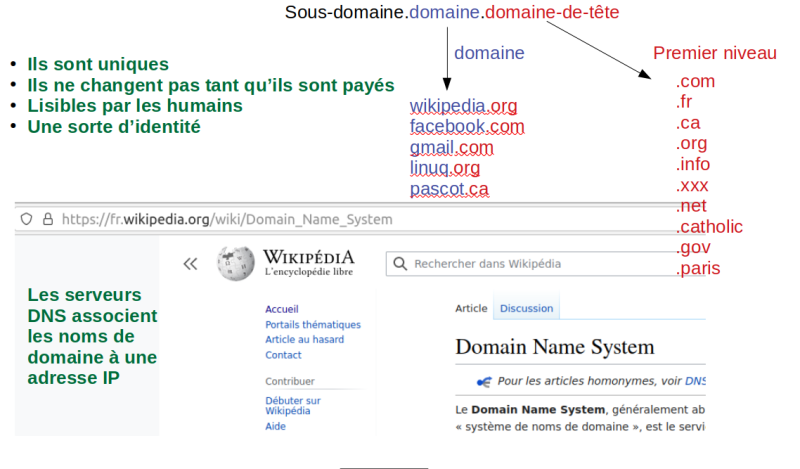

DNS

<fs large>Les noms de domaine sont uniques et réservés pour une durée définie</fs>

<WRAP center round tip 60%>

Complexité : des règlements appliqués par des organisations humaines.

</WRAP>

<WRAP center round tip 60%>

Complexité : des règlements appliqués par des organisations humaines.

</WRAP>

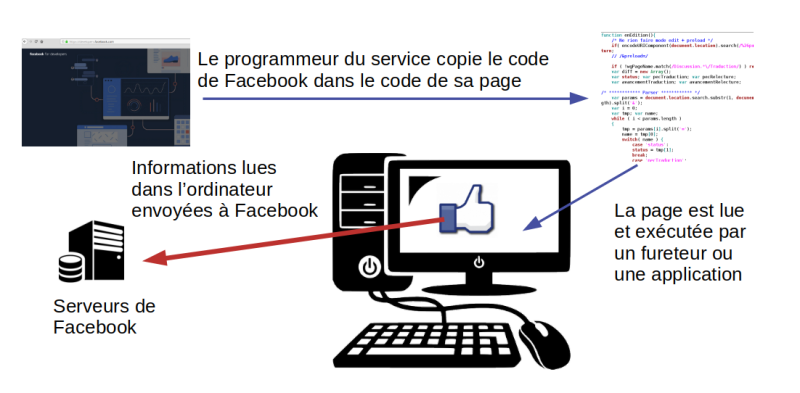

Programmes

<fs large>Les programmes communiquent entre eux à travers le réseau : exemple, le bouton Like</fs>

<WRAP center round tip 60%>

Comprendre : Ce sont des PROGRAMMES qui communiquent à des PROGRAMMES.

</WRAP>

<WRAP center round tip 60%>

Comprendre : Ce sont des PROGRAMMES qui communiquent à des PROGRAMMES.

</WRAP>

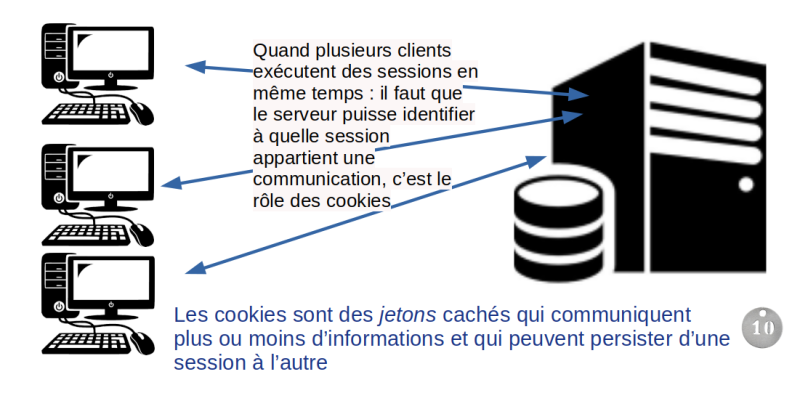

Cookies

<fs large>Les cookies entre les clients et un serveur</fs>

<WRAP center round tip 60%> Savoir : Qui dit quoi à qui et pourquoi </WRAP>

Intrusions et écoutes

<fs large>Partout des possibilités d’intrusions et d’écoutes malveillantes</fs>

Connaître les réseaux sociaux

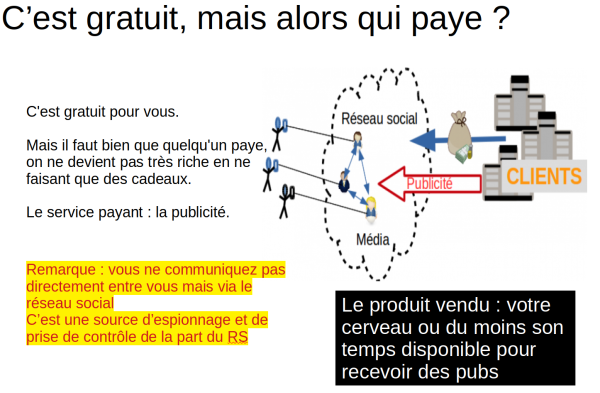

Qui finance ?

Opérer internet coûte (cher): quelqu'un doit payer

- Par la publicité

- Par l'organisation qui rend le service :

- banques

- commerce

- établissements d'enseignement

- services de sécurité

- Par les utilisateurs

- Services payants comme les grands médias

- Services communautaires (Chatons)

- Par l'état comme en Chine (crédit social) ou en Russie (contrôle des opposants au régime)

Référencement et publicité ciblée

Big data et algorithmes : comment l'exploitation de l'accumulation de données comportementales crée de la richesse et fait la fortune des GAFAM

<block 70:c:white;black;1px solid black;Arial, Helvetica, sans-serif/12ptrounded>La logique d’accumulation qui assurera la réussite de Google apparaît clairement dans un brevet déposé en 2003 par trois de ses meilleurs informaticiens, intitulé : « Générer des informations utilisateur à des fins de publicité ciblée ». La présente invention, expliquent-ils, vise « à établir les informations de profils d’utilisateurs et à utiliser ces dernières pour la diffusion d’annonces publicitaires ». https://www.monde-diplomatique.fr/2019/01/ZUBOFF/59443</block>

Ainsi

<block 80:c:#FFFFCC;#330000;2px solid black;Arial, Helvetica, sans-serif/16ptrounded>

- Il faut se protéger

- des intrusions

- des écoutes

- des personnes et services malintentionnés, ce sont les plus sournois

</block>

Nous connaître

<WRAP center round info 60%> Ce ne sont pas des ordinateurs entre eux qui complotent mais des personnes </WRAP>

L'addiction

* Un bon résumé complet : https://autonomieparleslivres.com/civilisation-poisson-rouge-bruno-patino-internet/

- Quelques entrevues

<fs large>Addiction : résultat d'une exploitation et adroite et insensible de nos mécanismes de récompense</fs> <fs large>Addiction : le confinement s'est traduit par une augmentation du complotisme</fs>

Rumeurs

En 1816, Rossini décrit dans Le barbier de Séville la création et le lancement d'une calomnie dans l'air La calumnia è un venticello (Carlos Feller : Bartolo, Robert Lloyd : Basilio, Stuttgart Radio Symphony Orchestra, Gabriele Ferro : Direction musicale, 1988)

Propagande

Des techniques inventées il y a un siècle et mises au point par un petit groupe animé par Edward Bernays : l'invention des relations publiques ou l'ingénierie du consentement du peuple car dans une démocratie tout dépend du peuple. Il pensait agir pour le bien commun.

<block 80:10:white;black;1px solid black;Arial, Helvetica, sans-serif/10ptrounded>

- 1928 : publication de Propaganda

- 1955 publication de The Engineering of Consent

- 1990 Le Times :L'une des 100 personnes américaines les plus influentes au vingtième siècle

</block>

- Quelques citations de E. Bernays

- Les idées sont des armes puissantes

- Les actes sont plus éloquents que les mots

- La propagande revient à enrégimenter l'opinion publique, exactement comme une armée enrégimente les corps des soldats

- Ses inspirations

- La psychologie des foules de Gustave Le Bon : les gens dans une foule ne sont pas capables de pensée rationnelle, ce sont des microbes comme un virus. Il faut s'adresser à leurs émotions et instincts

- E. Bernays est un double neveu de Freud, il s'en vante, il en fait traduire les premières oeuvres aux USA. Comme les gens pensent être contrôlés par leurs pensées rationnelle en réalité ils sont soumis à leur inconscient et impulsions, donc il faut contourner leur logique.

- Walter Lipman : Public opinion. Les gens responsable doivent se protéger contre le troupeau en furie par une propagande habile par la fabrique du consentement.

- Quelques réalisations

- L'entrée des américains dans la première guerre mondiale : comment contrôler les masses à qui l'on a promis le contraire. Par la mise sur pied un arsenal mental qui promeut la guerre en s'appuyant sur le cinéma et des personnalités.

- diabolisation en inventant : bébés embrochés par des soldats allemands en Belgique afin de toucher les gens au tripes

- On a ainsi converti une population pacifique en fanatiques anti-allemands en moins d'un ans

- Repris par les grands industriels pour maîtriser la révolte des ouvriers face au capitalisme montant

- Transformer le citoyen en consommateur des produits fabriqués

- Le petit déjeuner américain pour vendre du bacon en utilisant les médecins en posant la question doit-on manger copieusement le matin. Si vous n'aimez pas le bacon vous en mangerez si votre médecin le conseille

- La consommation des cigarettes par les femmes : un coup de maître en organisant une seule manifestation des suffragettes lors des fêtes de Pacques à New York : les flemmes de la liberté. Il fallait contourner un tabou social seuls les hommes sont autorisés (idée :les cigarettes sont un pénis et toutes les femmes veulent un pénis). Attirer l'attention en créant de la nouvelle information.

- Lancement du New deal de Roosevelt qui est présenté comme plein d'entrain et près du peuple et anime les rendez-vous auprès du feu pour rendre l'incompréhensible compréhensible. Financement de reportages basés sur des images ayant une grande force symbolique afin de ne pas séparer l'émotion de la raison : tentative de créer un consentement informé (éviter la manipilation)

- Adoption par les nazis avec succès (rappelle Noam Chomsky)

- La promotion des bienfaits de la consommation dans une optique long terme

- Caravane du progrès

- Première exposition universelle à New York : but fusionner démocratie et capitalisme (recours aux sponsors) : la belle vie est pour demain

|  |

|  |

- Années 1950, Mission : faire passer l'américanisme en utilisant notamment l'anti-communisme et la peur de la guerre nucléaire au profit d'intérêts privés

- Media blitz : manipulations pour soutenir l'intervention de la CIA au Nicaragua (au profit United fruits qui fiance), en disant que le gouvernement de gauche est la tête de pont de l'URSS. Il s'en suit d'une guerre civile qui a duré plus de 40 ans et fait plus de 200 00o morts.

<block 50:c:white;black;1px solid black;Arial, Helvetica, sans-serif/12ptrounded> Même quand le marionnettiste avoue, les gens ne peuvent pas s'en protéger Le propagandiste n'a pas de responsabilité idéologique La liberté de la propagande pose un problème pour la démocratie Les riches ont plus de chance de gagner </block>

Complotisme

Un site de référence : conspiracy watch https://www.conspiracywatch.info/

S'intéresser au complotisme, comme à la propagande, c’est rentrer en terrain miné dans lequel les couteaux fusent et les critiques acrimonieuses s'entrecroisent. On peut cependant établir quelques jalons ou balises. Le risque au recours habituel des complotationistes à la conglobation (accumulation d'arguments disparates) est fort.

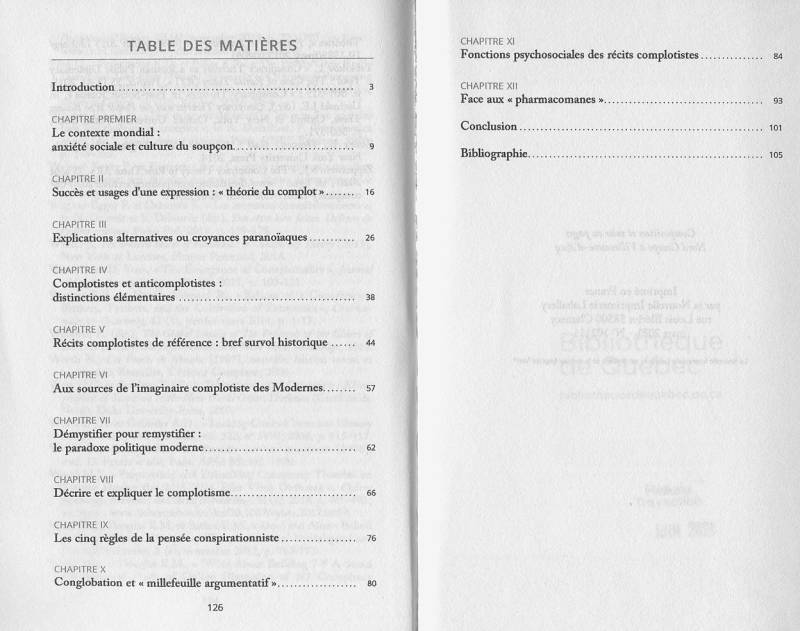

Pierre-André-Taguieff : Les théories du complet

Le récent petit livre de Pierre-André-Taguieff Les théories du complot, Que sais-je? 2021 est bien utile,, voir aussi.

Comploter est vieux comme le monde : l'histoire en rapporte de nombreux

<block 50%:c:white;black;1px solid black;Arial, Helvetica, sans-serif/12ptrounded> ch IX, les cinq règles de la pensée conspirationniste:

- Rien n'arrive par accident

- Tout ce qui arrive est le résultat d'intentions ou de volontés cachées

- Rien n'est tel qu'il paraît

- Tout est lié ou connecté, mais de façon occulte

- Tout ce qui est officiellement tenu pour vrai doit faire l'objet d'un impitoyable examen critique

</block>

https://archive.org/details/la-pandemie-un-terreau-pour-le-complotisme

Rudy Reichstadt : L'opium des imbéciles

Rudy Reichstadt : L'opium des imbéciles (Grasset 2019). Entretient avec Emmanuelle Danblon https://archive.org/details/lopium-des-imbeciles (26 minutes)

|  |

Imbécile du latin imbecillus, sans bâton, soutien ou béquille, d'où faible de corps et d'esprit et sans caractère. et donc pas de méthode (scientifique)

Au fil du visionnement :

- Emmanuelle Danblon : logos ethos fatos

- La démarche scientifique est mal comprise car le doute en fait partie alors qu'ils se présentent comme les champions de l'esprit critique

- représentations archaïques autour du bouc émissaire

- Rejet du flou

- leurs mensonges sont délibérés

- il y a des meneurs à base d'un complot

- Rapport à la vérité est remis gravement en cause : si la dif entre vrai et faux c'est pas important

- personne n'en est à l'abri

- Si c'est écrit ça peut être vrai si c'est sur la TV aussi et par suite dans un media internet

- produit à combattre

Motivations délétères

- La cupidité

- L'activisme politique

- Comportements haineux

- Des chercheurs ont remarqué que les personnes haineuses et violentes dans les RS le sont aussi au préalable, la réciproque est vraie.

Psychométrie

<block 80:c:#FFFFCC;#330000;2px solid black;Arial, Helvetica, sans-serif/16ptrounded>

- Il faut donc

- se conscientiser

- se discipliner

- réagir

- légiférer

- punir

</block>

Sécuriser

<WRAP center round help 60%> <fs large>Techniques pour parer aux intrusions et écoutes malveillantes</fs> Ici, dans cette partie je n'ai gardé que les titres et quelques remarques </WRAP>

<WRAP center round tip 60%> Petit rappel :

- l'anonymat complet est très difficile à réaliser.

- Attention à l'illusion des pseudos

- Les services privés peuvent être obligés par la loi de dévoiler des identités (cas de protonmail)

</WRAP>

Clés

Des clés d'accès : ce sont des mots de passe

- Astuces :

- la passe-phrase : 3 ou 4 mots du dictionnaire choisis au hasard

- pour les infos de récupération

- Mentir pour chaque usage

- mais s’en rappeler

- Utiliser un portefeuille de clés partagé entre vos différents matériels, il doit être de confiance,

- Pour tester la solidité d'un mot de passe

https://bitwarden.com/password-generator/ : Conclusion plus le mot de passe est gros plus il protège, d'où l'intérêt des passe-phrases et des portefeuilles. Mais encore faut-il que le mot de passe utilisé pour accéder à un service externe ne circule pas sur internet. https://password.kaspersky.com/fr/

https://www.cnil.fr/fr/les-conseils-de-la-cnil-pour-un-bon-mot-de-passe https://culture-informatique.net/comment-bien-choisir-mots-de-passe/

Chiffrement

- Le chiffrement vise à interdire la lecture non autorisée, il y en a 2 types

- Symétrique : la même clé chiffre et déchiffre

- Asymétrique avec une paire de clés : une clé chiffre, une autre déchiffre

- Le chiffrement est réalisé par un programme met en œuvre un algorithme contrôlé par une clé en entrée (parfois aussi appelé mot de passe ou passe-phrase) pour chiffrer et déchiffrer

- La clé privée ne doit pas être diffusée ni perdue (comme pour un mot de passe)

Remarque : Chiffrement ou cryptage, c'est la même chose, mais cryptage est un angélisme

Authentifier

- Certificats

Pare feu (firewall)

Blocage des fuites

- Chiffrement avec HTTPS :

- attention si le canal est chiffré cela n'implique pas automatiquement que les intermédiaires dans une

- Téléconférences comme Zoom : même si la communication est sécurisée, le contenu est sur les serveurs du fournisseur du service

- attention aux applis : préférer les applications web, on contrôle mieux les fuites possibles

- Jami est totalement chiffré entre les correspondants dans une communication point à point

Bonnes pratiques

<WRAP center round todo 60%> Aidez-moi à compléter la liste </WRAP>

- Faire ses mises à jour (Solution avec logiciels libres dont Linux si le Windows n'est plus maintenu)

- Chiffrer nos données. Si volées, elles sont inutilisables

- Systématiquement de bons mots de passe

- Support externe comme une clé USB : chiffrement

Quelques logiciels ou services

<WRAP center round todo 60%> Aidez-moi à compléter la liste </WRAP>

- Jami

- Jitsi, Galène, BigBlue botton

- Bitwarden

- DuckDuckGo, Qwant, …

- Instagram

- Mastodon

- Peertube

Discipliner nos comportements

Faits

Paul Horner : un apprenti sorcier

Paul Horner le roi des fake news (https://archive.org/details/lafabriquedufaux-Paul-Horner7)

- Initiative individuelle d'un amateur de canulars accros aux médicaments

- En tant que démocrate se moquer du puritanisme républicain en mêlant vrai et faux ou inventé

- avec les RS + c'est énorme + c'est partagé

- annonce l'arrêt de Bansky : partagé par 5 000 000 personnes

- gagne 30 000$ à 40 000$ avec un article facile à faire grâce à Google et à sa publicité, en multipliant les site de fake news

- Les gens ne sont pas intéressés par le contenu, mais par le fait d'être au courant et de partager

- et trouve la mine d'or : la politique, même Fox y est pris

- ce qui rapporte le plus est d'alimenter les républicains même s'il les critique

- puis exploite le microciblage de Facebook > usine à fake news

- personne ne lit l'article, seulement le premier paragraphe

PB il devient un agitateur politique, Et Trump gagne

- il dévoile ses manipulations

- il explique qu'il paye Facebook pour placer des liens et augmenter ses revenus

- il confirme, il veut gagner de l'argent avec des satires, et il se fout des autres débiles qui y croient

- il découvre ensuite les effets de ses fake news et a du mal à se légitimer et se met à douter

- Il devient lanceur d'alerte et avertir par exemple le parlement européen

- interdire les fake news c’est aller contre la liberté

- seuls les GAFAM ont les moyens de les contrer mais ne font rien, car c'est leur business model : le contenu n'est pas leur problème

- google pourrait traiter le site de fake news ils le font pour les sites porno

Mais : sa bulle se tarit, ses sites sont bannis, mais le modèle d'affaire des RS ne change pas Finalement il prend de plus en plus de médicaments et meurt à 38 ans

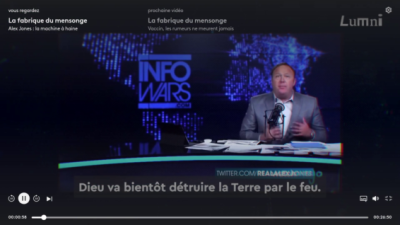

Alex Jones : idéologie, mensonge et cupidité

Le pape du complotisme et déversement haineux https://archive.org/details/lafabriquedufaux-Alex-Jones

- Il a pu prospérer pendant 20 ans sur les réseaux sociaux avant d'en être banni en Août 2018

|  |

- Messages repris par des hommes politiques

- C'est un enfant de conservateurs “normaux” mais au lycée il lit la bible des conspirationnistes “ Glen Allen, Non dare call it CONSPIRACY”, et rencontre Ron Paul un leader des libertariens dont il parle dans une radio locale

- Il y fait sa première sortie à l'occasion de l'attentat de Oklahoma City qui fait 168 morts et défend que l'attentat a pour origine le gouvernement malgré l'arrestation de l'auteur de l'attentat, il est licencié pour incitation à la haine.

- Il crée le media infowar

- Il explique que l'attentat du 11 septembre n'est que le premier d'une machination (inside job, le coup monté) qui trouve un écho important. Il investit alors YouTube avec Loose change qui a entrainé de nombreux imitateurs qui lui valent une grande renommée : il est alors protégé par le free speech qui ne limite pas la liberté d'expression revendiquée du premier amendement de la constitution qui est “respectée” par les dirigeants des RS

- Nov 2008, l'élection de Obama déclenche la haine des alt-right dont il devient le catalyseur et lance par exemple la rumeur typiquement complotiste sur la naissance de Barak Obama qui fait un carton, qu'Obama est contraint de démentir

- Il multiplie les attaques les plus grossières et virales possibles : inspirées par exemple par Batman

- Il était très fier de son entreprise, il publicise même ses produits dérivés : il gagne plus de 10 millions par an

- décembre 2012 tuerie dans école Sandy Hook : il proclame que c'est une mise en scène faite par le gouvernement. Les victimes sont harcelés par les complotistes. Les RS n'interviennent pas car ils considèrent qu'ils n'ont pas de rôle social

- Décembre 2015 : il se met au service de la campagne de Donald Trump en lui faisant gagner de la visibilité : 2 sites de post vérités fusionnent : les youtube de infowar atteignent 85 millions de vues. Il affirme même que Michele Obama est un homme

- Sandy Hook précipitera sa chute : 23 mai 2018 il est attaqué en justice pour diffamation par des familles des victimes, la poursuite est acceptée au motif que n'étant pas journaliste, il n'est pas protégé par le free speech (premier amendement). Mark Zuckerberg est directement mis en cause. Tous ses sites sont alors rapidement fermés, les responsables des sites se sont concernés et admis être responsables des contenus, ils ont pris une décision personnelle spécifique.

- Cependant une partie de son audience l'a suivi ailleurs

Les développeurs des RS n'ont pas été confrontés aux idées des responsabilités sociales (21:20), il faudrait trouver des limites (25;90)

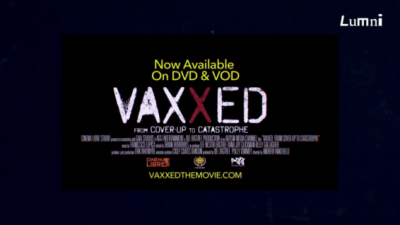

La persistance : la fraude Waxxed

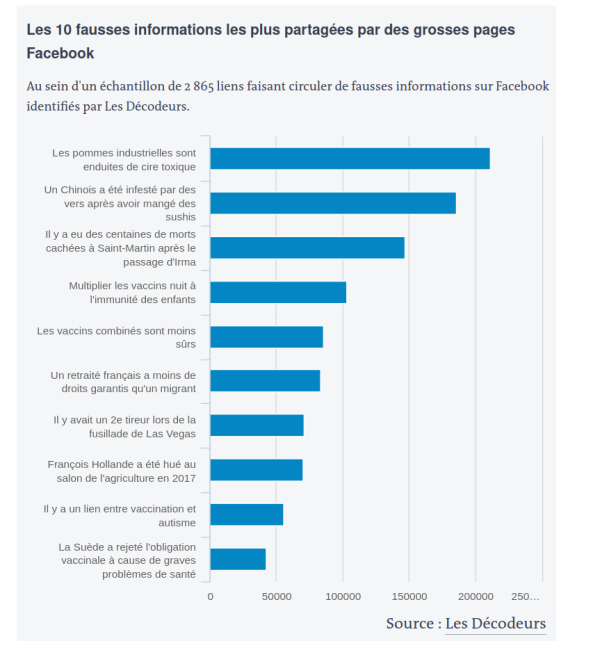

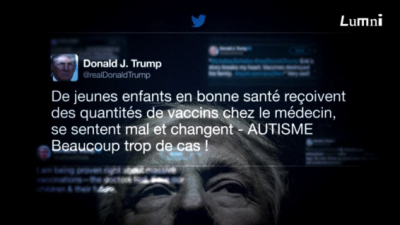

Les rumeurs sur les vaccins ne meurent jamais, il y a toujours des complotistes pour ça : Les décodeurs dans Le Monde, 20-12-2017

Lien entre le vaccin contre la rougeole et l'autisme 20 ans après : https://archive.org/details/lafabriquedufaux-vaccin

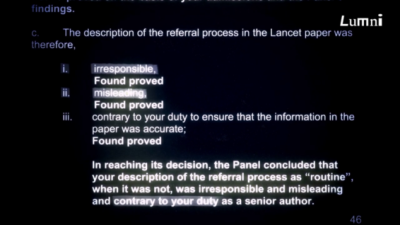

- Une fraude scientifique malhonnête du Dr. Wakefield commencée en 1998 qui a fait de nombreux dégâts.

- Réussit à publier un article scientifique :dans The Lancet

- Commence avec une conférence de presse

- Distribue un dossier de presse typique pour toucher les conspirationnismes (4:15 à 4:5)

- Démentie par la communauté scientifique, notamment The Lancet et son auteur (retrait de l'article) a été radié de l'ordre des médecins. Ses motivations commerciales ont alors été mis en évidence ainsi que le non-respect de la démarche scientifique.

- Il s'installe alors aux USA et se constitue un réseau sur la base de l'art-right

- Il utilise des médias conspirationnistes, notamment Breitbart (que l'on retrouvera dans le scandale Cambridge Analytica) et les RS dont YouTube et Facebook

- La rumeur est entretenue, car il existe une méfiance publique contre les vaccins en partie motivée par des accusations de conspiration et corruption avec les pharmaceutiques.

- les médias traditionnels vous cachent la vérité, mais les médias alternatifs privés de re-informations les singent. Cette diffusion rapidement mondiale facilement visible donne crédibilité.

- Il s'appuie sur des personnalités

- Alex Jones et même Donald Trump

- avril 2016 il lance son propre média

Le film waxxed version française Sous le couvert de la liberté d'expression, on laisse son auteur répandre des informations par ailleurs officiellement et légalement fausses

- Une fois la rumeur partie elle est très vite très difficile à arrêter et elle peut redémarrer. C'est le cas en France avec le débat pour la loi sur les vaccins : 16 juin 2917 : une loi ferait passer les vaccins de 3 à 11

- Les antivax font appel à Wakefield, ou a des sommités commeLuc Montagné, chef de file des anti-vaccins françai

- les sites s'enflamment et on mesure alors leur capacité de nuisances

Leçons :

- La ministre aurait dû se mettre en mode combat car elle n'avait pas vu l'organisation des anti-vaccins (19:00)

- le gouvernement a fini par contre attaquer sur les réseaux, tardivement mais il faut continuer

- Toute recherche sur internet expose très rapidement aux antivaccins

- Un mensonge c'est l'intention volontaire d’induire en erreurs

- Renversement du débat : obliger de démontrer le bienfait des vaccins

- L'argument des conflits avec l'industrie pharmaceutique est difficile à contrer, car il existe d'avérés

<wrap em>Les cas de rougeole ont augmenté de plus de 30% en moins de 2 ans, certains en meurent</wrap>

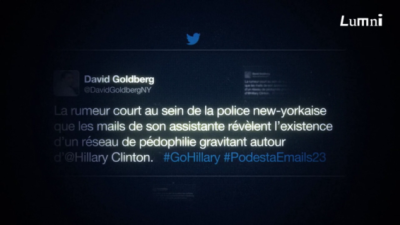

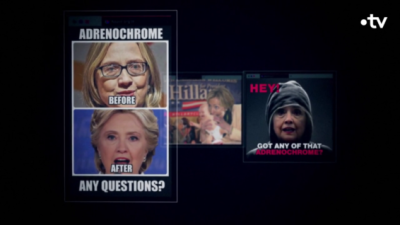

Le décodage : La pédophilie

https://archive.org/details/lafabriquedufaux-Hilary-2021-09-14_14.15.07

- Le pizzagate

- une rumeur d'un réseau de pédophiles organisé par le clan Clinton qui s'est propagée quasi instantanément fabriquée dans 4cha grâce à Google search

- origine : wikileaks dévoile des emails piratés de H. Clinton

- auparavant nombreux fakes référencés sur H. C de la part des supporters de D. T dans les sites alt-right

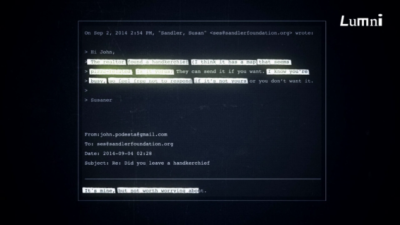

- mail qui démarre d'un email anodin au sujet d'un mopuchoir de J. Podesta (une cible essentielle): et la mécanique complotiste d'esprit critique du lanceur d'alerte démarre en décodant un message : sur le mouchoir pizza=fille et carte=sperme. Et une pseudo enquète démarre dans 4chan et reddit. Elle s'y développe à l'abri de Google.

- quand l'info remonte au parti démocrate qui ne la croit et comprend pas

- La rumeur est lancée sur twitter pour qu'elle soit vue par tous

- Le code est complété hotdog=garçon, glace=prositué, sauce=orgie sexuelle. L'algorithme de Google la rumeur se diffuse

- La rumeur est relayée par Alex Jones qu'appuie Donald Trump

- Renforcé par la présentation dans Fox News par Sean Hannity dans une édition spéciale et twitter qui va toucher des millions de personne

- Craig Silverman publie un article de démenti dans BuzzFeed mais il n'utilise pas podesta et pizza dans le titre : Google ne le relaiera pas

Le 8 Nov 2016 est élu contre toute attente : 40 000 personnes ont manqué

Nouvelle Rumeur : sur James Alefantis qui illustre encore l'organisation de la théorie du complot élément par élément et se regroupent sur pizzagate qui se retrouve dans leurs titres

- J'aime l'enfant sur un tea-shirt

- Photo de petite fille

- Emballement et des personnes passent à l'action

- Edgar welch se retrouve finalementcondamné à 4 ans de prison après avoir pénétré armé dans le Comet

- Google pourrait déréférencer les sources mais ne veut pas se faire accuser de censure, mais la vraie raison est l'impact sur leur revenu car le déréférencement impliquerait

- L'attitude de Donald Trump justifie tous les complots

Politique : La Russie

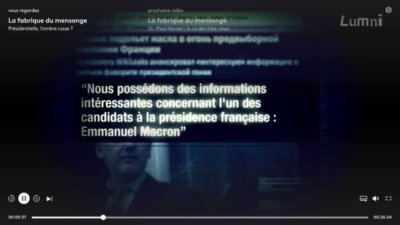

https://archive.org/details/lafabriquedufaux-LOmbreRusse-2021-09-15_09.57.56

- 29 Mai 2017 Emmanuel Macron reçoit Vladimir Poutine : Russia today et spoutnick ne se sont pas comportés comme des organses de presse et des journalistes mais comme des organes d'influence et c'est en cela il est très grave que des organes de presse étrangers sous quelque influence que ce soit je ne le sait aient interféré en répendant des contrevérités graves dans le cadre d'une campagne démocratique

- Macronleaks

- Attaques sur le système informatique du parti

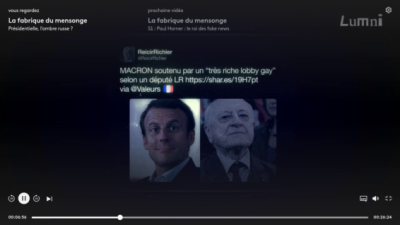

- Des rumeurs sur l'homophilie d'E.M.

- Son équipe se prépare à une bataille sur le numérique

- On s'attend à une intervention russe au niveau de l'état

- Une attaque se dessine sur son homophilie : E.M. prend les devants pour coupe la rumeur, dans ce cas il l'a fait au bon moment

- WikiLeaks est un vecteur pour les russes

- des articles émergent

- 13 Février : dénonce les attaques qui viennent des frontières russes : Russian Today et Spoutnick. Ce qui est confirmé par le renseignement USA.

- Les hackers utilisent la technique du fishing de manière très élaborée.

- Marine Le Pen est reçue par le président Russe Vladimir Poutine (M. L. veut diminuer la force de l'Europe, ce qui fait l'affaire de V. P.)

- Loic Guézo (Trendmico) alerte l'équipe de E.M. des activités de Pawn Storm un groupe dangereux qui ont des moyens et des objectifs politiques

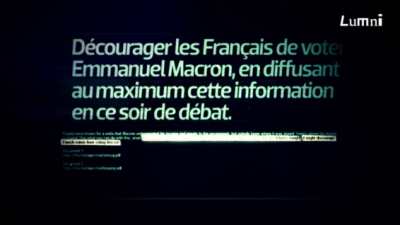

- 3 mai 2017 : dernier débat pour le 2ième tour, à la fin M. L.P insinue que E.M. a des comptes dans les paradis fiscaux. Dans quelques heures les équipes de campagnes ne pourront plus rien publier

- on voit apparaître sur 4ch em même qu'on entend M.L : comment peut-elle connaître cette rumeur

- On apprend que la rumeur vient de Russie, se propage dans le milieu Pro Trump, et c'est relayé sur les habitués de Russia Today et Spoutnick

- E.M. porte plainte pour diffamation et signale la concomitance avec la fuite (avérée) relayée par 4ch, 9 go de messages confidentiels obtenue par phishing sur 5 membres

- La fuite est relayé par wikileaks : macroleaks

- Il reste 3 heures : demande aux médias de ne rien relayer des infos qu'ils n'ont pas le temps d'étudier

- Heureusement l'équipe E.M. a un cran d'avance, ils avaient utilisé la technique du blurring qui consiste à insérer des fausses informations pour rendre l'ensemble inexploitable

- Mike Roger patron NSA révèle le rôle des Russes dans l'élection française

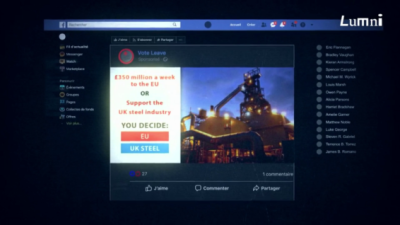

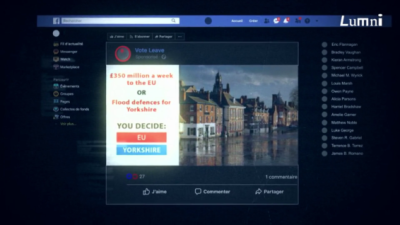

Mensonge et publicité ciblée : Le succès du Brexit

23 Juin 2016, Surprise le Brexit gagne au référendum : https://archive.org/details/lafabriquedufaux-brexit-2021-09-15_09.17.02

- Une histoire exemplaire de manipulation de l'opinion bâtie sur une fausse information : l'Angleterre envoie 350 millions de livres à l'Europe chaque semaine que l'on peut récupérer alors qu'il s'agit de 130 millions par semaine

- Fabriquée par un homme : Dominic Cummings diffusée intensément sur internet qui connait les mécanismes d'un référendum pour miser sur des sentiments et émotions, le chiffre n'a pas d'importance

- Il ajoute cet argent pourrait être allouée à la NHS, et il lance le site Vote Leave (invest in the NHS) avant le lancement de la campagne alors que l'équipe du remain est encore avec les anciens arguments et la vérité est difficile à expliquer

- Face à David Cameron il convainc Boris Johnson qui porte le show

- Il ment éhontément même face à une commission parlementaire

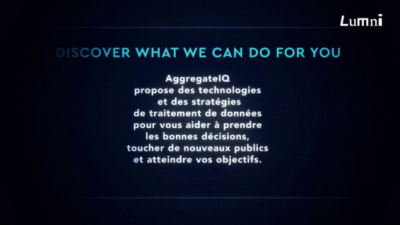

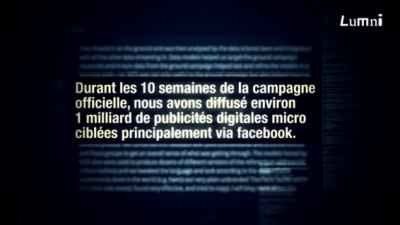

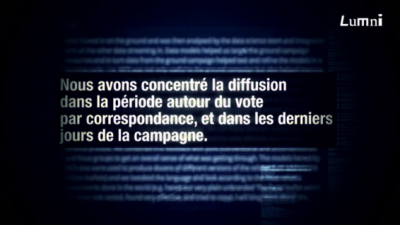

- à 5 semaines du vote : un bus rouge pour Boris Johnson, mais de l'autre côté Cummings se tourne sur Facebook alors que la presse regarde twitter. Il a alors utilisé la publicité ciblée, il a besoin de données et se tourne alors vers AggregateIQ

|  |

|  |

* Il utilise ensuite les dark ads : publicités cachées dans Facebook : ceci permet d'influencer totalement anonymement, il dépense alors 98% des dépenses sur les réseaux.

- Nigel Farad avoue alors que les 350 millions à la NHS était faux

- Wylie révèle que les mêmes méthodes pour le Brexit et l'élection de Donald Trump

Avec beaucoup d'argent et pas de morale on peut faire beaucoup de dégâts : la post vérité est un défi pour nos sociétés.

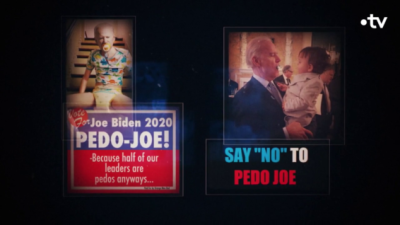

Élus grâce à la manipulation des sentiments

https://archive.org/details/lafabriquedufaux-Pouvoir Premier Cas : Qanon, Donald Trump et le parti républicain * Présentation des membres de Qanon qui diffuse des nouvelles au sujet d'un complot international d'un groupe de pédophiles sataniques (l'état profond) qui dirige le monde et veut détruire. Ce sont des moines soldats prêts à tout. Seul Donald Trump peut les sauver.

- Q vient d'un prétendu haut gradé ayant le niveau Q d'accès aux documents, et Anonyme dans le groupe 4chan

- Émergence auprès du public avec Tracy Beanz en nov 2017, c'est une gatekeeper qui porte le message de Qanon à Youtube et passent à Facebook car par les utilisateurs les plateformes sont liées entre elles. Des millions de personnes reçoivent le message de Facebook : existence d'un réseau de pédophiles

|  |

- Août 2018 : Qanon devient visible dans un meeting de DT à Tempa : Q est dans le monde réel. D. T. retweet des messages de Qanon

- Sur Facebook la recherche sur Trump conduit à des pages Qanon

- Qanon ressemble radicalisme religieux

- Printemps 2020 Coronavirus un terrain fertile pour Qanon en augmentant le temps passé sur les RS et le besoin d'explication : le coronavirus est une manoeuvre du deepstate, donc pas besoun de masque : Antimasque sur facebook renvoie vers les pages de Qanon

- Joe Biden devient la cible à abattre, les fils de DT deviennent proches de Qanon.

- Mise en place de Warroom : montrer comment créer des memes pour lancer des fake news : les démocrates ne perçoivent pas la menace

- Des partisans Qanon sont de plus en plus élus qui adhérent aux croyances et accèdent à des hauts niveaux même à la direction du renseignement national : le renard est dans le poulailler

- Donald Trump reconnait l'existence de Qanon et ne le condamne pas

- Comment le mouvement se propage : exemple d'un cas vécu (35:00 à 41:00). C'est comme s'il y avait une nouvelle personne dans le groupe.

- L'écosystème Qanon repose sur un algorithme qui existe pour des raisons économiques

Le pire est probablement à venir : c'est une attaque directe contre les démocraties

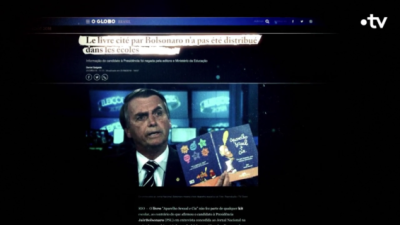

Deuxième cas : Le Brésil Jair Bolsonaro * Une milice digitale mise en place par le clan Bolsenaro basée sur Watsapp * L'éducation sexuelle des enfants

|  |

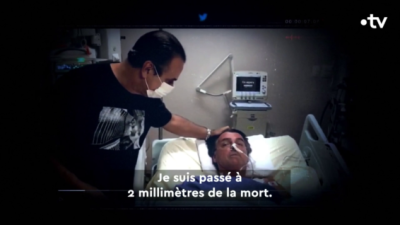

- exploitation de son attentat à 30 jours des élections, tout va maintenant se passer sur les RS

|  |

Politique : Cambridge analytica

https://archive.org/details/CommentTrumpAManipulLAmriqueARTE

Déjà présenté ici :cambridge-analytica.pdf

Depuis est paru

Agir pour parer le complotisme

Christopher Wylie

Mindfuck: Christopher Wylie: peut-être que l'espoir face à ça va venir des marginaux. Pour réussir son alerte, aide de femmes professionnelles. Sortir du placard: analogie avec les LGBTQ. Se fait généralement avec des gens marginaux.

Bruno Patino

Réseaux sociaux : réagir contre la désinformation et le complotisme <WRAP center round tip 60%> <wrap em>Contre les risques techniques, la technique peut être solution, mais contre les méfaits humains la technique ne suffit pas</wrap> </WRAP>

Que faire :

- 4 combats

- Combattre les idées fausses (autorégulation par le marché, négociation)

- Imposer une négociation sur des normes d'application

- Réfléchir au cadre juridique

- Développer des offres numériques

- 4 ordonnances

- Sanctuariser (espaces)

- Préserver (temps)

- Expliquer

Pensées pour l'apport des libristes

<WRAP center round info 60%> Et pouquoi pas organiser 2 ateliers

- Rassembler et organiser des conseils pour la sécurité dans internet

- Penser et militer contre le complotisme dans le respect des libertés

</WRAP>

En vrac

- On veut donner autant de parole à n'importe quel imbécile qu'aux experts Prix Nobel, Umberto Eco: Discours Prix Honoris Causa

- Causes souvent citées

- Certitudes qui ont disparu: religion, patrie

- Niveau de vie en diminution

- La planète souffre

- Manque de justice

- Riches de plus en plus riches, pauvres de plus en plus pauvres

- Immigrés vus comme une menace alors qu'ils sont notre salut pour soigner nos vieux.

- Racine du complotisme: rechercher une solution simple, une cause unique à tous ces problèmes. Un démon qui a un objectif caché, il veut notre mal.

- Boucs émissaires : Juifs, Immigrés, industrie pharmaceutique

- Les algorithmes détectent la vulnérabilité psychologique et pompent le contenu conspirationniste en boucle

- Exploitent du système pour des fins idéologiques ou stratégiques

- Très difficile d'annuler la boucle. Plus on les contredit, plus ils pensent qu'ils ont raison

- Trump va faire un mur au Colorado, on ne le contredit pa

- Prouve-moi que j'ai tort au lieu de comprendre que les autres ont raison.

- Dire que c'est tous des cons, ça marche pas. Les interdire, ça marche pas. Au contraire c'est la peuve de la machination contre eux

- Trucs: se tenir debout, ils sont souvent dans l'exagération montrer que tous les arguments ne tiennent pas la route

- Les pharmaceutiques sont souvent cupides, mais pas dans le cas du vaccin pas évident parce qu'ils ont en partie raison et en partie tort

- Quelle est l'information qu'on voit: c'est trié et ça provient des journaux: ils filtrent bien, mais les réseaux leur ont piqué leurs clients.

- Facebook ramasse les fruits de la pub et plus les journaux. On devrait alors s'abonner au journal. ça dépend de nous.

- Limiter le modèle d'affaire des GAFAM et limiter les effets de la désinformation et du conspirationniste

Beaucoup d'énergie humaine et énergétique est dépensée pour alimenter ces fausses informations.